Моделирование системы передачи аутентифицированных командных слов

Автор: Таныгин Максим Олегович

Рубрика: 1. Информатика и кибернетика

Опубликовано в

международная научная конференция «Современные тенденции технических наук» (Уфа, октябрь 2011)

Статья просмотрена: 39 раз

Библиографическое описание:

Таныгин, М. О. Моделирование системы передачи аутентифицированных командных слов / М. О. Таныгин. — Текст : непосредственный // Современные тенденции технических наук : материалы I Междунар. науч. конф. (г. Уфа, октябрь 2011 г.). — Уфа : Лето, 2011. — С. 28-30. — URL: https://moluch.ru/conf/tech/archive/5/1087/ (дата обращения: 05.05.2024).

В настоящей статье описываются математические модели, позволяющие оценить основные характеристики адаптивного алгоритма контроля подлинности и целостности сообщений ограниченной длины. Сам алгоритм подробно описан в работах [, ]. В основе его лежит комбинация необратимых и обратимых преобразований над информационной частью сообщения и формируемой из неё хэш–последовательности. Передаваемые сообщения буферизируются, а затем проверяются по описанному алгоритму, в результате которого отсеиваются сообщения, выданные посторонними источниками. Алгоритм предусматривает возможность варьирования соотношения длин информационной и служебной частей сообщения для обеспечения максимальной эффективности передачи, то есть является адаптивным. Поэтому необходимо в реальном масштабе времени определять характеристики канала передачи и действий злоумышленника (или активности посторонних источников). В соответствии с этими характеристиками и будут изменяться параметры передачи.

Одной из наиболее легко обнаруживаемых, но при этом, одной из самых информативных характеристик канала является количество получаемых посторонних командных слов, то есть слов, выданных не легальным источником, а посторонним, является. Увеличение числа посторонних командных слов (ПКС) неизбежно ведёт к повышению вероятности формирования из командных слов буфера более чем одной цепочки командных слов и необходимости повторной передачи всего пула. В тоже время длина проверочных полей (которая напрямую влияет на вероятность записи в буфер посторонних командных слов) должна быть адекватна состоянию канала передачи, так как мы не можем допустить излишней информационной избыточности. Следует срезу отметить, что классификация слов на легальные и посторонние производится лишь после получения пула команд, а до этого момента все слова получаемые источником слова имеют один уровень достоверности. Но вместе с тем, исследование вероятностных характеристик работы приёмника ведётся с учётом того, что каждая полученная команд уже априорно классифицирована.

Представим выдачу ПКС как случайный пуассоновский процесс, то есть процесс без предыстории, в котором вероятность получения очередного ПКС не зависит от того, сколько и за какой период было получено ПКС до него. Аналогично представим и процесс получения приёмником легальных командных слов (ЛКС). Пусть вероятность PПКС получения ПКС в K раз больше вероятности PЛС получения ЛКС:

PПКС = K×PЛКС (0)

Пусть к определённому моменту времени приёмник получил nЛКС ЛКС. Тогда количество полученных NПКС ПКС будет распределено по пуассоновсому закону:

p(NПКС)= (0)

- где: K×nЛКС – математическое ожидание числа полученных ПКС,

- p(nПКС) – вероятность получения ровно NПКС ПКС.

- Вероятность записи каждого случайно сформированного ПКС в буфер на какой–либо ярус определится длиной поля синхронизации:

pзап = 2-L (0)

- где L

– длина поля синхронизации в битах.

- При размещении nПКС ПКС по ярусам буфера часть из них будет отсеяна посредством проверки содержимого поля синхронизации. Число nП посторонних командных слов, попавших на определённый ярус ПКС, распределится о биномиальному закону:

Объединяя с (1) получим вероятность того, что на определённый ярус запишется ровно nП ПКС:

- Пусть предельная ёмкость одного яруса составляет N. Тогда вероятность того, что число ПКС, попавших на определённый ярус, превысит или будет равно N (ситуация переполнения буфера по одному ярусу), составит:

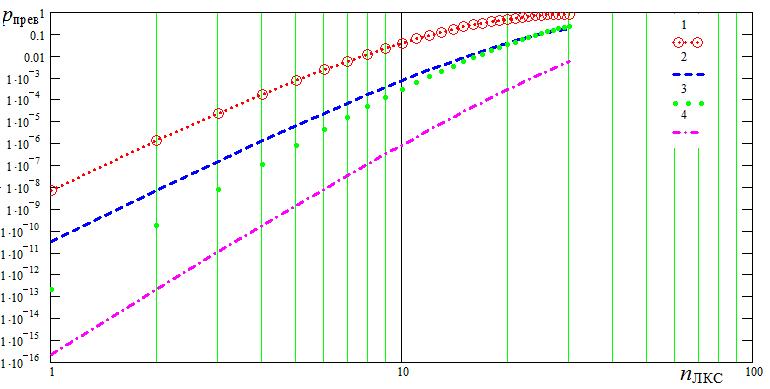

Ниже на рисунке 1 приведены графики при зависимости pпрев от nЛКС при различных значениях L, K и N (для наглядности и удобства анализа данные приведены в логарифмическом масштабе).

Видно, что на большей части график представляет собой прямую. То есть при малых значениях nЛКС зависимость между ней и pпрев можно выразить соотношением

pпрев ≈ C1×( nЛКС ) C2,

где C1 и C2 – константы, которые в основном определяются величиной коэффициента K .

Проведённые расчеты показали, что изменение параметра K практически нивелируется обратно пропорциональным изменением вероятности записи ПКС в буфер pзап = 2-L. То есть кривая pпрев при каких-либо значениях L и K практически идентична кривой pпрев при значениях (L+1) и 2·K. Поэтому в дальнейших расчетах мы использовали в качестве параметра одно значение – произведение 2-L·K.

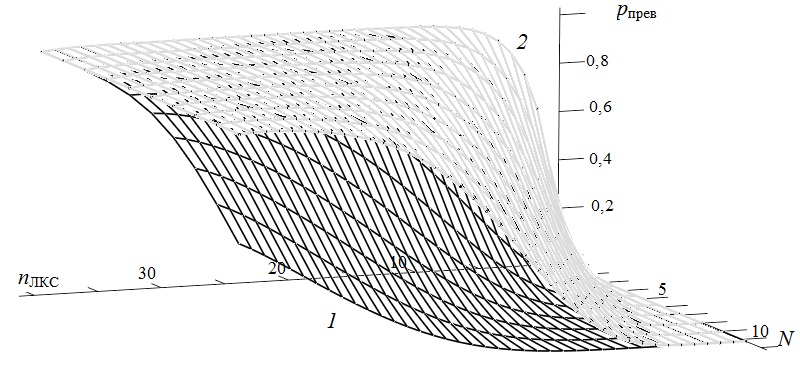

График зависимости pпрев от nЛКС и N при фиксированных значения произведения 2-L·K приведён на рисунке 2.

Рис.2 – Зависимость вероятности переполнения буфера по одному ярусу от числа полученных ЛКС и ширины буфера N:

1) 2-L·K = 0,25; 2) 2-L·K = 0,5.

Однако с практической точки зрения больший интерес представляют не соотношения межу числом полученных команд и вероятностью переполнения буфера, а соотношения между параметрами L, K, N и M – размера пула командных слов (глубина буфера и максимальное число получаемых ЛКС) и достигаемой при этом соотношении вероятности переполнения какого-либо яруса буфера. При реализации адаптивной системы передачи командных слов эта вероятность может быть важна при выборе длины поля синхронизации (так как параметры K, N и M можно считать условно неизменными). То есть, если при каких-то значениях параметра мы обнаружили неоднократное переполнение буфера по ширине (частота переполнений превысила теоретически рассчитанный пример), это свидетельствует о высокой интенсивности выдачи ПКС. Следовательно, для возврата частоты переполнений в приемлемый диапазон, необходимо либо повысить длину поля синхронизации L, либо изменить параметры N и M. И наоборот, если переполнений не происходит, мы можем увеличить длину пула (если необходимо выдавать протяжённые серии ЛКС), уменьшить его ширину (для повышения скорости обработки содержимого буфера) и уменьшить длину поля синхронизации (для уменьшения информационной избыточности).

Если проанализировать графики на рисунке 2, то можно обнаружить, что при фиксированных вероятностях переполнения буфера наблюдается линейное соотношение между шириной буфера N и числом полученных ЛКС (или глубиной буфера M). То есть любой зафиксированной частоте переполнения буфера, длине поля синхронизации и интенсивности выдачи ПКС соответствует определённое соотношение между шириной и глубиной буфера. Иными словами: N ≈ α ·M, где α – функция от параметра 2-L·K и наблюдаемой частоты переполнения буфера, которая при большом числе циклов передачи практически равна вероятности переполнения.

Таким образом, зафиксировав все значения вероятности переполнения буфера в интересующих нас диапазонах изменения N и M, мы имеем возможность варьировать соотношение между длиной буфера и его шириной, добиваясь требуемого уровня частоты переполнения буфера при таком фиксированном параметре передачи, как интенсивность выдачи посторонних командных слов. При этом достаточно хранить в памяти устройства набор коэффициентов α при различных L и K, чтобы оперативно изменить соотношение N /M.

Работа выполнена при поддержке гранта Президента РФ для государственной поддержки молодых российских ученых - кандидатов наук (Конкурс - МК-2010). Шифр МК-3642.2010.

-

- Литература:

Таныгин М.О. Верификация данных, передаваемых между устройством и программным обеспечением // Электронные средства и систем управления: материалы докладов Международной научно-практической конференции: в 2 т. Т.2 – Томск: В-Спектр, 2011. – С.49 – 52.

Tanygin M.O. Method of Control of Data Transmitted Between Software and Hardware // Комп'ютернi науки та iнженерiя: материали IV Мiжнародної конференцiї молодих вчених CSE–2010 – Львiв: Видавництво Лвiвскої полiтехнiки, 2010. – С.344 – 345.

Похожие статьи

Анализ уязвимости переполнения буфера | Статья в журнале...

Ключевые слова: компьютерная безопасность, переполнение буфера, эксплойты.

Таким образом, возможна ситуация переполнения локального буфера, если строка-источник, указатель на которую поступает в функцию display, будет достаточной длины.

Алгоритм формирования пакетов данных для передачи по...

Его длина в битах может варьироваться в зависимости от качества канала.

Анализ уязвимости переполнения буфера | Статья в журнале... В статье анализируются различные ситуации переполнения буфера, представлена общая информация по эксплуатации данного...

Сетевые атаки. Виды. Способы борьбы | Статья в сборнике...

Переполнение буфера(buffer overflows).

Классификация атак по переполнению буфера представлена в таблице.

Проверяйте не только тип вводимых данных, но также их формат, длину, диапазон и содержимое (например, такое простое регулярное выражение как if...

Модель системы противодействия DoS-атакам методом...

Следовательно, для того, чтобы с вероятностью 0.9973 переполнение буфера не происходило, необходимо, чтобы выполнялось неравенство: . Отсюда получается более строгое неравенство, чем в случае постоянного потока

Сравнение некоторых модификаций протокола TCP с ARTCP

Если буфер переполнен, какое-то число сегментов будет потеряно.

При большой вероятности потери это существенно понижает пропускную способность и увеличивает и без того высокую загрузку канала.

Если произошла потеря пакета из-за переполнения буфера...

Дефекты программного обеспечения системы управления...

– переполнение буфера возникает в том случае, если программа позволяет записать больше данных в буфер

– ошибки синхронизации (взаимные блокировки, отсутствующие блокировки и т. п.)

Рис. 3. Процентное соотношение видов отказов технических средств СУДС.

Анализ атак на повышение привилегий | Статья в журнале...

атака, переполнение буфера, система, MITM, злоумышленник, повышение привилегий, пользователь, гостевая учетная запись, программное обеспечение, FTP.

Особенности работы с приемопередатчиком NRF24L01+

При максимальной скорости передачи ширина канала может превышать 1 МГц.

Однако, при более высокой скорости передаче данных увеличивается вероятность появления коллизий (одновременной

Функция getData() получает данные из буфера размером Mirf.payload.

Автоматизация поиска оптимальных параметров сетевого...

Первый показатель эффективности — процент потерь в результате переполнения выходного буфера на передающем узле.

3. Количество прогонов каждого эксперимента — в это поле вводится общее число экспериментов.

Похожие статьи

Анализ уязвимости переполнения буфера | Статья в журнале...

Ключевые слова: компьютерная безопасность, переполнение буфера, эксплойты.

Таким образом, возможна ситуация переполнения локального буфера, если строка-источник, указатель на которую поступает в функцию display, будет достаточной длины.

Алгоритм формирования пакетов данных для передачи по...

Его длина в битах может варьироваться в зависимости от качества канала.

Анализ уязвимости переполнения буфера | Статья в журнале... В статье анализируются различные ситуации переполнения буфера, представлена общая информация по эксплуатации данного...

Сетевые атаки. Виды. Способы борьбы | Статья в сборнике...

Переполнение буфера(buffer overflows).

Классификация атак по переполнению буфера представлена в таблице.

Проверяйте не только тип вводимых данных, но также их формат, длину, диапазон и содержимое (например, такое простое регулярное выражение как if...

Модель системы противодействия DoS-атакам методом...

Следовательно, для того, чтобы с вероятностью 0.9973 переполнение буфера не происходило, необходимо, чтобы выполнялось неравенство: . Отсюда получается более строгое неравенство, чем в случае постоянного потока

Сравнение некоторых модификаций протокола TCP с ARTCP

Если буфер переполнен, какое-то число сегментов будет потеряно.

При большой вероятности потери это существенно понижает пропускную способность и увеличивает и без того высокую загрузку канала.

Если произошла потеря пакета из-за переполнения буфера...

Дефекты программного обеспечения системы управления...

– переполнение буфера возникает в том случае, если программа позволяет записать больше данных в буфер

– ошибки синхронизации (взаимные блокировки, отсутствующие блокировки и т. п.)

Рис. 3. Процентное соотношение видов отказов технических средств СУДС.

Анализ атак на повышение привилегий | Статья в журнале...

атака, переполнение буфера, система, MITM, злоумышленник, повышение привилегий, пользователь, гостевая учетная запись, программное обеспечение, FTP.

Особенности работы с приемопередатчиком NRF24L01+

При максимальной скорости передачи ширина канала может превышать 1 МГц.

Однако, при более высокой скорости передаче данных увеличивается вероятность появления коллизий (одновременной

Функция getData() получает данные из буфера размером Mirf.payload.

Автоматизация поиска оптимальных параметров сетевого...

Первый показатель эффективности — процент потерь в результате переполнения выходного буфера на передающем узле.

3. Количество прогонов каждого эксперимента — в это поле вводится общее число экспериментов.