Оценку эффективности систем физической защиты в современных методиках рекомендуется проводить с использованием программных комплексов, требующих для работы большого объема фактической информации о состоянии защиты и охраны объекта, которая подчас недоступна или отсутствует.

Предлагаемая методика позволяет провести анализ и соотнести объекты и те или иные мероприятия по противодействию нарушителю от возможных противоправных действий с использованием методов экспертного оценивания. В основе методики — инструменты и идеология так называемого метода анализа иерархий Т. Саати.

Метод позволяет решать практические задачи путем построения многоуровневой иерархии, объединяющей все компоненты задачи, которые далее сравниваются между собой с помощью разработанных процедур.

В таблице 1 приведены элементы алгоритма определения эффективности элементов инженерно-технических средств в зависимости от противоправных действий.

Таблица 1

Элементы алгоритма определения эффективности

|

Модель нарушителя |

Тип нарушителя |

внешний |

|

Уровень подготовки и осведомленности нарушителя |

комбинированный |

|

|

внутренний |

||

|

хорошо подготовлен и оснащен |

||

|

средне подготовлен и оснащен |

||

|

плохо подготовлен и оснащен |

||

|

Модель угроз |

Вид возможного противоправного воздействия |

проникновение |

|

кража |

||

|

саботаж |

||

|

диверсия |

||

|

причинение ущерба |

||

|

Модель защиты с использованием инженерно-технических средств |

Эффективность элементов инженерно-технические средств с учетом модели нарушителя и модели угроз |

физическая укрепленность объекта |

|

охранно-пожарная сигнализация |

||

|

системы контроля доступа |

||

|

датчики обнаружения |

||

|

система видеонаблюдения |

Методика подразумевает последовательные ответы на ряд вопросов, которые в общем виде можно сформулировать следующим образом:

1) от кого защищается объект?

2) насколько подготовлен нападающий?

3) какие виды противоправных действия он может совершить?

4) какие инженерно-технические средства следует использовать?

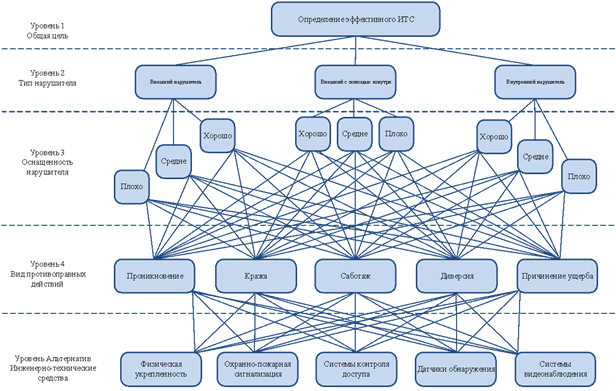

Иерархия задачи принятия решений о выборе элементов инженерно-технических средств для противодействия возможным ПД представлена на рис. 1.

Рис. 1. Иерархия принятия решений определения эффективного ИТС

Задача экспертов на каждом уровне иерархии — провести парные сравнения элементов по отношению к их воздействию на общую для них характеристику. Используемая при этом шкала оценок приведена в табл. 2.

Таблица 2

Смысл экспертных оценок в методе анализа иерархий

|

Шкала интенсивности |

Качественные суждения |

|

1 |

равная важность |

|

3 |

умеренное превосходство одного над другим |

|

5 |

существенное превосходство одного над другим |

|

7 |

значительное превосходство одного над другим |

|

9 |

очень сильное превосходство одного над другим |

|

2,4,6,8 |

Соответствующие промежуточные значения |

Итоговый «вес» сравниваемых средств характеризует важность выбора того или иного ИТС с точки зрения ПД, определенного на предыдущем уровне иерархии с учетом заданной модели возможного нарушителя. Найденный «вес» ИТС позволит определить направления развития и модернизация СФЗ с учетом специфики определенных объектов. Для пояснения вышесказанного приведем порядок действий и матрицы парных сравнений, полученные для условного примера определения эффективного инженерного-технического средства к возможным ПД с учетом типа нарушителя.

Шаг 1. Эксперты определяют тип нарушителя, наиболее возможного для рассматриваемых объектов. Соответствующая матрица парных сравнений имеет вид:

|

|

|

|

|

Вектор матрицы |

Вектор приоритетов |

|

Тип нарушителя |

Внешний |

Сговор |

Внутренний |

|

|

|

Внешний |

1 |

1/5 |

1/3 |

0,41 |

0,10 |

|

Сговор |

5 |

1 |

3 |

2,47 |

0,64 |

|

Внутренний |

3 |

1/3 |

1 |

1,00 |

0,26 |

Шаг 2. Для каждого типа нарушителя эксперты определяют предполагаемый уровень его подготовки и осведомленности об объекте. Например, для внутреннего нарушителя матрица парных сравнений имеет вид:

|

|

|

|

|

Вектор матрицы |

Вектор приоритетов |

|

Уровень подготовки |

Хорошо |

Средне |

Плохо |

|

|

|

Хорошо |

1 |

1 |

9 |

2,08 |

0,49 |

|

Средне |

|

1 |

7 |

1,91 |

0,45 |

|

Плохо |

1/9 |

1/7 |

1 |

0,25 |

0,06 |

Аналогичным образом составляются матрицы парных сравнений для внешнего и комбинированного нарушителя. В результате обработки экспертных оценок получаем «веса» моделей нарушителя, скорректированные с учетом информации об его подготовленности и осведомленности, например:

|

Внешний |

Сговор |

Внутренний |

|

0,44 |

0,51 |

0,06 |

Шаг 3. Для каждой модели нарушителя эксперты определяют наиболее возможный вариант совершения ПД в отношении объекта. Так, для случая внутреннего нарушителя матрица парных сравнений имеет вид (для других моделей нарушителя строятся аналогичные матрицы):

|

|

|

|

|

|

|

Вектор матрицы |

Вектор приоритетов |

|

|

Проникновение |

Кража |

Саботаж |

Диверсия |

Ущерб |

|

|

|

Проникновение |

1 |

1/9 |

1/7 |

1/7 |

1/5 |

0,21 |

0,03 |

|

Кража |

9 |

1 |

5 |

3 |

3 |

3,32 |

0,46 |

|

Саботаж |

7 |

1/5 |

1 |

3 |

3 |

1,66 |

0,23 |

|

Диверсия |

7 |

1/3 |

1/3 |

1 |

5 |

1,31 |

0,18 |

|

Ущерб |

5 |

1/3 |

1/3 |

1/5 |

1 |

0,64 |

0,09 |

В результате получаем соответствующие «веса» возможных ПД против объекта, учитывающие информацию о возможном нарушителе:

|

Проникновение |

Кража |

Саботаж |

Диверсия |

Ущерб |

|

0,13 |

0,30 |

0,31 |

0,20 |

0,19 |

Шаг 4. Для каждого типа угроз эксперты оценивают возможности различных инженерно-технических решений СФЗ объекта по их предотвращению. Например, для случая проникновения матрица парных сравнений имеет вид:

|

|

Физическая укрепленность |

ОПС |

СКУД |

Датчики обнаружения |

Системы видеонаблюдения |

Вектор матрицы |

Вектор приоритетов |

|

физическая укрепленность |

1 |

3 |

9 |

1 |

1/5 |

1,40 |

0,20 |

|

ОПС |

1/3 |

1 |

5 |

1/3 |

1/3 |

0,71 |

0,10 |

|

СКУД |

1/9 |

1/5 |

1 |

1/5 |

1/5 |

0,25 |

0,03 |

|

Датчики обнаружения |

1 |

3 |

5 |

1 |

1/2 |

1,97 |

0,28 |

|

Системы видеонаблюдения |

5 |

3 |

5 |

2 |

1 |

2,72 |

0,39 |

Аналогично строятся матрицы для других угроз. В результате обработки этих матриц получаем «веса» инженерно-технических средств по отношению к заданным угрозам безопасности объекта (с учетом значимости этих угроз). Например:

|

Физическая укрепленность |

ОПС |

СКУД |

Датчики обнаружения |

Системы видеонаблюдения |

|

0,39 |

0,12 |

0,07 |

0,22 |

0,32 |

Итог процедуры — определена эффективность инженерно-технических решений для определенного объекта с учетом модели нарушителя. Таким образом, предложенная методика позволяет для рассматриваемого объекта защиты всесторонне проанализировать возможные угрозы, оценить защищенность и необходимость модернизации СФЗ объекта.

Литература:

1. Саати, Т. Л. Принятие решений при зависимостях и обратных связях: Аналитические сети / Пер. с англ.— М.: Издательство ЛКИ, 2008. — 360 с.

2. Бочков, А.В. Категорирование критически важных объектов по уязвимости к возможным противоправным действия : экспертный подход / Александр Бочков // Безопасность. Достоверность. Информация. — 2009 — N 1. — C. 26-29