В данной статье рассмотрены подходы к решению проблемы оценки уровня защищенности системы защиты информации в условиях реализации угроз. Предложено когнитивную модель на основе нечеткой когнитивной карты, которая позволяет определять уровень защищенности системы защиты информации. Для построения нечеткой когнитивной карты сформировано множество концептов и определены причинно-следственные связи между ними. Осуществлено оценивание структурно-топологических свойств нечеткой когнитивной карты. В частности, определены следующие показатели структурной сложности нечеткой когнитивной карты как: плотность, сложность, центральность концепта и индекс иерархии. Построена матрица взаимовлияния концептов, на основе которой определены количественные значения основных системных показателей: консонанса, диссонанса, влияния факторов. Проанализировав данные показатели, были определены наиболее значимые угрозы безопасности исследуемой системы. Проведено сценарное моделирование влияния данных угроз на уровень защищенности системы защиты информации. На основе данных, полученных в результате запуска сценариев, можно разработать четкий план организации повышения уровня защищенности системы защиты информации, вовремя провести необходимые мероприятия, которые помогут предотвратить, локализовать, устранить или уменьшить силу воздействия возможных угроз информационной безопасности.

Ключевые слова: информационная безопасность, угрозы безопасности, когнитивное моделирование, нечеткая когнитивная карта.

Важным фактором развития современного общества является обеспечение защищенности информационных систем, которые являются ключевыми элементами любых процессов независимо от сферы человеческой деятельности. При этом особое внимание уделяется анализу потенциальных угроз информационной безопасности, реализация которых приводит к материальным, финансовым, репутационным и другим убыткам. Моделирование данных угроз, степень их влияния на уровень защищенности занимает ведущее место при проектировании системы защиты информации.

Для исследования уровня защищенности системы защиты информации в условиях реализации угроз существуют различные подходы, в частности, оценки рисков: методы связаны с качественной оценкой уровня рисков (FRAP, OCTAVE и др.), количественные методы (RiskWatch, Гриф и др.), методы, которые используют смешанное оценивания (CRAMM, MSAT и др.) определение актуальных угроз (например, [1]).

Поскольку решение задачи уровня защищенности системы защиты напрямую связано с человеческим фактором и характеризуется высокой степенью неопределенности и сложности формализации угроз, то целесообразно обратить внимание на методы когнитивного моделирования. Данные методы основаны на использовании нечетких когнитивных карт (НКК), обладающих простотой, наглядностью, гибкостью, конструктивностью, адаптацией к неопределенности входных данных, использовании знаний и опыта экспертов предметной области.

НКК сложной системы (проблемы) представляет собой ориентированный граф, вершины которого (концепты) представляют системные переменные, а дуги — причинно-следственные связи между концептами, причем веса этих связей определяют силу воздействия концептов друг на друга [2]. Исследованию НКК посвящены труды таких ученых как Коско Б., Силов В. Б., Робертс Ф. С., Борисов В. В., Федулов А. С., Толмен Дж. и др.

Сегодня существует много разновидностей НКК: знаковые когнитивные карты [3], НКК Коско [4], НКК Силовая [5], нечеткие обобщенные когнитивные карты [6], реляционные НКК [7], продукционные НКК [8], интервальные («серые») НКК [9], нейтрософские НКК [10], динамические когнитивные карты [11] и другие [12]. Они отличаются способом представления отношений между концептами, значений концептов и алгоритмов, обеспечивающих передачу воздействия за когнитивной картой.

При комплексном подходе к защищенности исследуемой системы на основе когнитивной модели, прежде всего, необходимо сформировать множество концептов — значимых факторов с точки зрения изучения данной проблемы. Анализируя данные, полученные в результате экспертного опроса, для построения НКК анализа состояния защищенности системы защиты информации был сформирован такие концепты:

– К 1 — защита от утечки по техническим каналам. Заметим, что технические каналы включают каналы побочных электромагнитных излучений и наводок, акустические, виброакустические, оптические, радио- и радиотехнические, химические и другие каналы;

– К 2 — защита канала передачи информации. К таким каналам можно отнести линии технических средств передачи информации и систем их жизнеобеспечения (сеть электропитания, заземления, пожарная и охранная сигнализация, системы отопления, водоснабжения, вентиляции и т. д.), проходящих через периметр контролируемой зоны и выходят за ее пределы;

– К 3 — разглашение информации персоналом. Разглашение выражается в сообщении, передаче, предоставлении, пересылке, опубликовании, утере и в других формах обмена и действий с деловой и научной информацией;

– К 4 — физическая защита. Физический несанкционированный доступ в помещение организации, в кабинеты и серверные комнаты, к оборудованию, бумажным документам, запоминающих устройств, носителей информации и т. п. может привести к краже или повреждению;

– К 5 — НСД к информации злоумышленником. Несанкционированный доступ может осуществляться путем подключения к аппаратуре и линиям связи, маскировки под зарегистрированного пользователя, преодоления мер защиты для использования информации или навязывания ложной информации, применения закладных устройств или программ и укоренения компьютерных вирусов;

– К 6 — организационное обеспечение защиты информации. Данный концепт обеспечивает организацию охраны, режима, работу с кадрами, с документами; использование технических средств безопасности и информационно-аналитическую деятельность по выявлению внутренних и внешних угроз предпринимательской деятельности и т. д.;

– К 7 — непреднамеренные действия, ошибки обслуживающего персонала. Данная угроза включает в себя действия, совершаемые случайно, из-за отсутствия необходимых знаний, невнимательности или халатности, из любопытства, но без злого умысла;

– К 8 — надежность, отказоустойчивость технических и программных средств. Исследуемая система должна быть защищена от физических отказов оборудования, обеспечивая работоспособность компонентов программно- технической платформы и оперативное восстановление резервных копий;

– К 9 — нормативно-правовое обеспечение защиты. Нормативно-правовое обеспечение регламентирует и определяет порядок защиты определенных политикой безопасности свойств информации (конфиденциальности, целостности и доступности) при создании и эксплуатации информационной сети; порядок эффективного обезвреживания и предупреждения угроз ресурсов путем построения комплексной системы защиты информации (КСЗИ); права, обязанности и ответственность персонала, работа которых связана с информационной безопасностью; этапы создания КСЗИ;

– К 10 — природные явления и явления техногенного характера. К этой угрозе могут относиться взрыв, авария, пожар, затопление, ураган, землетрясение и т. п.;

– К 11 — защищенность системы защиты информации. Для повышения уровня защищенности системы защиты информации важно провести анализ потенциальных угроз, выделив наиболее значимые из них [13].

Следующим шагом является определение силы связи, которая определяет влияние одного концепта на другой и определяется лингвистическими термами.

Причем связи между концептами в НКК могут быть как положительными — усиливающими влияние концепта K і на концепт K j (ⱳ ij >0), так и отрицательными, которые ослабляют влияние концепта K і на концепт K j (ⱳ ij <0), то есть ⱳ ij ϵ [-1; 1].

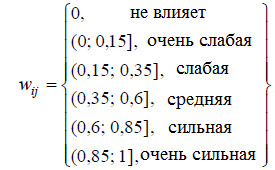

Для решения поставленной задачи зададим нечеткую лингвистическую шкалу:

СИЛА СВЯЗИ = {Не влияет; Очень слабая; Слабая; Средняя; Сильная; Очень сильная}.

Каждому из этих термов поставим в соответствии числовой диапазон, принадлежит отрезку [0, 1] положительных связей:

и аналогичный числовой диапазон взят с противоположными знаками, принадлежит отрезку [-1, 0] для отрицательных связей.

На основе обработки данных, полученных в результате экспертного опроса, установим силу связи между каждой парой концептов, которая соотносится числовой оценке.

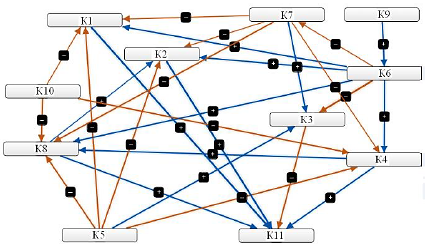

Разработка экспертами в области информационной безопасности структуры знаний о системе защиты, списка концептов и силы связи между ними позволяет построить НКК идентификации состояния защищенности системы защиты информации (рис. 1).

Моделирование выполнено с использованием средств программного обеспечения Mental Modeler [14].

Проанализировав причинно-следственные связи между концептами, заметим, что разработана НКК содержит

– три концепта типа «Driver» — влияют на другие концепты, а на них не влияет ни один из концептов системы;

– один концепт типа «Receiver» — на него влияют концепты системы, а он не влияет ни на один из них;

– семь концептов типа «Ordinary» — обычные промежуточные концепты, которые влияют и на которых влияют некоторые концепты системы.

Рис. 1. Нечеткая когнитивная карта исследования состояния защищенности системы защиты информации

Матрица W = | ⱳK i , Кj| n×n взаимовлияний концептов данной НКК будет выглядеть (табл. 1).

Таблица 1

Матрица взаимовлияния концептов НКК предметной области

|

K l |

К 2 |

К 3 |

К 4 |

К 5 |

К 6 |

К 7 |

К 8 |

К 9 |

К 10 |

К 11 |

|

|

K l |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0,9 |

|

К 2 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0,85 |

|

К 3 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

-0,75 |

|

К 4 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0,5 |

0 |

0 |

0,7 |

|

К 5 |

-0,55 |

-0,7 |

0,82 |

-0,75 |

0 |

0 |

0 |

-0,55 |

0 |

0 |

0 |

|

К 6 |

0,7 |

0,65 |

-0,9 |

0,8 |

0 |

0 |

-0,3 |

0,7 |

0 |

0 |

0 |

|

К 7 |

-0,45 |

-0,3 |

0,58 |

-0,42 |

0 |

0 |

0 |

-0,55 |

0 |

0 |

0 |

|

К 8 |

0 |

0,25 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0,55 |

|

К 9 |

0 |

0 |

0 |

0 |

0 |

0,55 |

0 |

0 |

0 |

0 |

0 |

|

К 10 |

-0,35 |

0 |

0 |

-0,5 |

0 |

0 |

0 |

-0,82 |

0 |

0 |

0 |

|

К 11 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

Для определения структурно-топологических свойств полученной НКК воспользуемся такими показателями структурной сложности НКК:

а) плотность НКК — показывает степень связности графа, который отражает данную НКК:

d =

где — m — общее количество связей НКК, а n — общее количество концептов НКК.

В нашем случае n = 11, m = 27, подставив соответствующие значения в формулу (1), получим, что d = 0,25. Данное значение указывает на достаточно большое количество связей между концептами, то есть на высокую плотность разработанной НКК.

б) центральность концепта — характеризует степень взаимодействия i-го концепта НКК с его соседями:

– исходная центральность — показывает совокупную силу связей (ⱳ ij ), выходящих из рассматриваемого концепта К i :

od

i

=

– входная центральность — показывает совокупную силу связей (ⱳij), входящие в рассматриваемого концепта К i :

id

i

=

– общая центральность концепта:

td j = od i + id i (2)

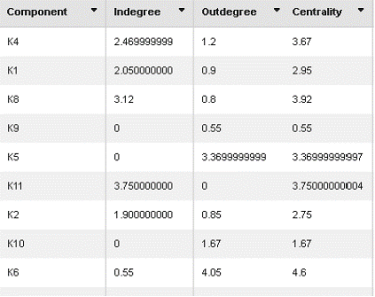

Расчет показателей центральности показал, что наиболее высокую структурную значимость имеет концепт K 6 (td 6 = 4,6), а также концепты K 8 , К 11 , К 4 , К 5 (показатели td 8 , td 11 , td 4 , td 5 равны соответственно 3,92; 3,75; 3,67; 3,36). Данные концепты аккумулируют наибольшее количество связей от других концептов, то есть играют роль своеобразных центров влияния в НКК для анализа уровня защищенности системы защиты информации.

в) сложность — представляет собой соотношение количества концептов типа «Receiver» в концептов типа «Driver». Чем больше значение данного коэффициента, тем более сложные карты, поскольку предполагается, что они содержат больше полезных результатов и меньше контролируемых воздействий на окружающую среду.

Для разработанной НКК предметной области получим соотношение:

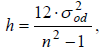

г) индекс иерархии (h):

При h = 1 система является полностью иерархической, при h = 0 — полностью демократической. Демократические системы более адаптивны к изменениям внешней среды благодаря высокому уровню их интеграции и связности. В нашем случае h = 0,2, что свидетельствует о высокой демократичности исследуемой системы.

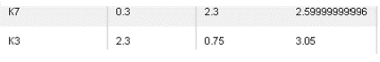

В табл. 2 отражено количественное значение основных системных показателей разработанной НКК предметной области: консонанса, диссонанса и влияния концептов на систему.

Таблица 2

Основные показатели НКК предметной области

Проанализировав вышеуказанные показатели, определим самые влиятельные концепты исследуемой системы (те концепты, которые имеют наибольшее значение консонансах (outdegree) и воздействия на систему): К 6 — организационное обеспечение защиты информации, К 4 — физическая защита, К 5 — НСД к информации злоумышленником. Отметим, что наименьший уровень воздействия на систему защиты информации имеет концепт К 9 — нормативно-правовое обеспечение защиты.

Анализ предложенной когнитивной модели для установления уровня защищенности системы защиты информации

На этом этапе проведем сценарное моделирование для определения относительного изменения уровня защищенности системы при максимальном значении влияния на нее важных концептов.

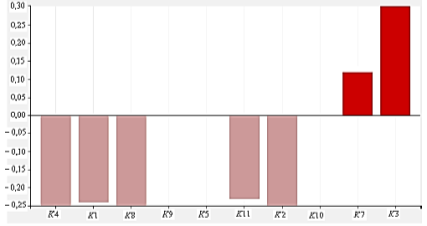

Сценарий 1. Состояние концепта К 6 — организационное обеспечение защиты информации активируется, принимая максимально возможное отрицательное значение.

Концепт К 6 в разработанной НКК имеет непосредственное влияние на концепты: К 1 — защита от утечки по техническим каналам, К 2 — защита канала передачи информации, К 3 — разглашение информации персоналом, К 4 — физическая защита, К 7 — непреднамеренные действия, ошибки обслуживающего персонала, К 8 — надежность, отказоустойчивость технических и программных средств и опосредованное влияние на К 11 — защищенность системы защиты информации. Поэтому при изменении значения К 6 наблюдаться такая реакция исследуемой системы (рис. 2).

Рис. 2. Сценарий, отражает реакцию системы на максимальные отрицательные изменения концепта К 6

Полученная столбчатая диаграмма показывает, что при ненадлежащей организации обеспечения защиты информации наблюдаться увеличение значения концептов К7 — непреднамеренные действия, ошибки обслуживающего персонала и К 3 — разглашение информации персоналом, что, в свою очередь, приведет к уменьшению защиты от утечки по техническим каналам на 0,24, ослабление физической защиты, надежности, отказоустойчивости технических и программных средств, защиты канала передачи информации — каждый на 0,25 и, в целом, уровень защищенности системы защиты информации ухудшится на 0,23.

Для предупреждения негативных последствий необходимо особое внимание уделять планированию организационных мер, которые должны осуществляться специально созданной структурой, укомплектованной высококвалифицированными специалистами по информационной безопасности.

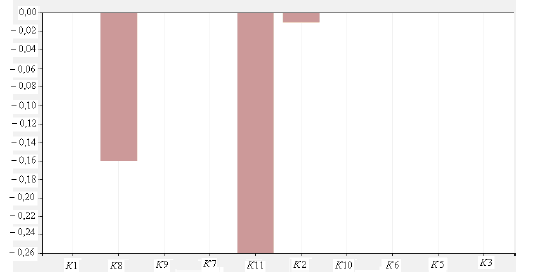

Сценарий 2. Максимальное уменьшение значения концепта К 4 — физическая защита.

Физическая безопасность направлена на защиту от тайного проникновения на территорию и в помещения посторонних лиц; временного контроля пребывания персонала на рабочем месте; организации и соблюдения надежного пропускного режима и т. п.

В исследуемой модели концепт К 4 — физическая защита имеет непосредственное влияние на концепты К 8 — надежность, отказоустойчивость технических и программных средств и К 11 — защищенность системы защиты информации и опосредованное влияние на К 7 — защита канала передачи информации. Максимально негативное изменение значения К 4 приведет к такой ситуации (рис. 3).

Проанализировав полученную гистограмму, можно сделать выводы относительно относительного изменения концептов разработанной НКК, на которые влияет К 4 . В частности, прослеживается уменьшение надежности, отказоустойчивости технических и программных средств на 0,16, ослабление защиты канала передачи информации на 0,01 и защищенности системы защиты информации — на 0,26.

Рис. 3. Сценарий, который отражает реакцию системы на максимальные отрицательные изменения концепта К 4

Таким образом, чтобы предупредить вышеуказанную ситуацию целесообразно усилить систему охраны периметра, видеонаблюдения, охранной сигнализации, контроля и управления доступом, систему сохранения (сейфы, шкафы и т. д.).

Итак, разработанная когнитивная модель для определения уровня защищенности системы защиты информации предоставляет достаточную степень детализации, позволяет учитывать наличие большого количества альтернативных сценариев реализации угроз.

На основе данных полученных в результате запуска вышеупомянутых сценариев можно разработать четкий план организации повышения уровня защищенности системы защиты информации, вовремя провести необходимые мероприятия, которые помогут предотвратить, локализовать, устранить или уменьшить силу воздействия возможных угроз информационной безопасности.

Литература:

- Методика определения актуальных угроз безопасности персональных данных при их обработке в информационных системах персональных данных. [Введ. 2008–02–14] М.: ФСТЭК России, 2018. 16 с.

- Борисов В., Круглов В., Федулов А. Нечеткие модели и сети. 2-е изд. М.: Стереотип, 2017. — 284 с.

- Робертс Ф. Дискретные математические модели с приложениями к социальным, биологическим и экологическим задачам. М.: Наука, 2016. — 496 с.

- Kosko В., «Fuzzy Cognitive Maps», International Journal of Man-Machine Studies, Vol. 24,2006. — No. 1. — Рp. 65–75.

- Силов В. Принятие стратегических решений в нечеткой обстановке. М.: ИНПРО, РЭС, 2015. — 228 с.

- Борисов В., Федулов А. Обобщенные нечеткие когнитивные карты // Нейрокомпьютеры: разработка, применение, 2017. — № 3. С. 3–20.

- Федулов А. Нечеткие реляционные когнитивные карты // Известия РАН. Теория и системы управления, 2017. — № 1. С. 120–132.

- Carvalho J. Rule Based Fuzzy Cognitive Maps: Fuzzy Causal Relations, Computational Intelligence for Modeling, Control and Automation: Evolutionary Computation and Fuzzy Logic for Intelligent Control, Knowledge Acquisition and Information Retrieval. [Electronic resource]. Online access: www.Inesc-id.pt/pt/indicadores/Ficheiros/2014.pdf.

- Salmeron J. Modelling grey uncertainty with fuzzy grey cognitive maps // Expert Syst. Appl., 2015. Vol. 37, No. 12, pp. 7581–7588.

- Kandasamy V., Smarandache F. Fuzzy Cognitive Maps and Neutrosophic Cognitive Maps, Xiquan: Phoenix, 2016, 576 p.

- Miao Y., Liu Z. Q., Siew C. K., Miao C. Y. Dynamical cognitive network: An extension of fuzzy cognitive map», IEEE Trans on Fuzzy Systems, 2017. Vol. 9, No. 5, pp. 760–770.

- Papageorgiou E, Salmeron I., Review of Fuzzy Cognitive Maps Research During the Last Decade», IEEE Trans on Fuzzy Systems, 2018. Vol. 21, No. 1, pp. 66–79.

- Ярочкин В. Информационная безопасность, М.: Академический Проект; Гаудеамус, 2017, 544 с.

- Gray S., J. De Kok, Helfgott A. E. R., B. O'Dwyer, Jordan R., Nyaki A., Using fuzzy cognitive mapping as a participatory approach to analyze change, preferred states, and perceived resilience of social-ecological systems», Ecology and Society, 20(2):11, 2019. [Electronic resource]. Online access: http://www.ecologyandsociety. org/ vol20/iss2/art11.