Перед любым системным администратором всегда стоит вопрос контроля инфраструктуры сети. С этой задачей позволяет справиться использования средств мониторинга, а именно систем мониторинга, которые позволяют наблюдать за различными типами устройств таких как серверы, сетевые устройства, виртуальные машины, персональные компьютеры, принтеры и т.д., а также визуализировать полученную информацию с помощью графиков, комплексных экранов, карт сетей. Одной из функций системы мониторинга является сбор данных нагрузки и производительности оборудования с помощью стандартных протоколов ICMP, SNMP и с использованием собственных агентов, которые поддерживаются большинством операционных систем. Внедрение системы мониторинга позволяет обеспечить бесперебойную работу сервисов, быстро определять проблемный участок инфраструктуры при появлении проблемы, а также станет возможным прогнозирование и разрешение различных типов проблем.

При внедрении системы мониторинга возникает большое количество проблем таких как, неполнота представления существующей физической и логической топологии сети, а также количества оконечных устройств и списка используемых сервисов, которое со временем может изменяться.

Таким образом, целью данной работы было исследование «open-source» кроссплатформенной системы управления и мониторинга сети NetXMS.

Описание системы NetXMS

NetXMS — это система мониторинга с открытым исходным кодом. Он может использоваться для мониторинга всей ИТ-инфраструктуры, начиная с оборудования, совместимого с SNMP (например, коммутаторов и маршрутизаторов) и заканчивая приложениями на серверах. Предоставляются следующие возможности NetXMS:

– Единая унифицированная платформа для управления и мониторинга всей ИТ-инфраструктуры — от сетевых коммутаторов и маршрутизаторов до приложений

– Автоматическое обнаружение сети для уровня 2 и 3 модели OSI

– Сбор данных либо через SNMP, либо через собственного агента NetXMS

– Гибкая система пороговых значений для собранных данных

– Настраиваемые действия для событий, в том числе: один или несколько аварийных сигналов для администратора, выполнение команды на сервере управления или на удаленном хосте через агента NetXMS, SMS и оповещения по электронной почте, перенаправление событий (на другой сервер NetXMS или внешнюю систему)

– Корреляции событий для уменьшения количества предупреждений и увеличения скорости разрешения проблем

– Конфигурация сбора данных на основе шаблонов для упрощенного управления большими сетями

– Шаблонные наборы действий (например, завершение или перезапуск конкретного процесса для любого ПК на базе Windows или Linux, перезагрузка для любого типа устройства и т. д.)

– Дерево зависимостей службы для сопоставления элементов инфраструктуры со службами

– Поддержка SNMP версий 1, 2c, 3

– Встроенный скриптовый движок для расширенной автоматизации и управления

– Собственные C и Java API для быстрой разработки пользовательских клиентских приложений

– Модульная структура сервера и агента (сервер или агент могут быть расширены дополнительными модулями — сторонними или собственными)

Пользовательский интерфейс NetXMS предоставляет следующие возможности:

– Удобная консоль управления Windows и Unix GUI

– Графические сетевые карты (как автоматические, так и ручные)

– Конфигурируемые информационные панели по группам пользователей (например, оператор, администратор, менеджер и т. д.)

Агент NetXMS имеет следующие возможности:

– Централизованная настройка и обновление

– Низкое использование системных ресурсов

– Режим прокси для других агентов NetXMS и устройств SNMP

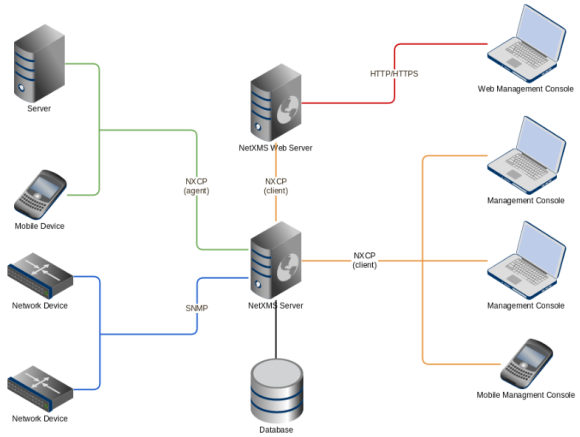

Система NetXMS имеет трёхуровневую архитектуру: информация собирается агентами мониторинга (NetXMS агентами или агентами SNMP) и доставляется на сервер мониторинга для обработки и хранения. Сетевой администратор может получить доступ к собранным данным с помощью кроссплатформенной консоли управления, веб-интерфейса или консоли управления для Android. [1]

Рис. 1. Архитектура NetXMS

Установка NetXMS

В качестве операционной системы для установки системы мониторинга был выбран Linux Debian 8.7. Установка NetXMS производится из собственного хранилища пакетов NetXMS расположенного по адресу http://packages.netxms.org/. Для того чтобы его использовать необходимо установить дополнительный ключ шифрования для проверки подписи и добавить источник в apt репозитории Linux Debian, который находится в файле /etc/apt/sources.list. Это можно сделать 2-мя способами вручную или через netxms-пакета.

1) С помощью netxms-пакета.

С помощью утилиты wget выполним скачивания пакета и установим его с помощью dpkg, далее обновим список доступных для установки пакетов:

# wget http://packages.netxms.org/netxms-release_1.1_all.deb

# dpkg -i netxms-release_1.1_all.deb

# apt-get update

2) Вручную

В файле sources.list добавляем источник пакетов:

deb http://packages.netxms.org/debian/ jessie main

Скачиваем и устанавливаем дополнительный ключ шифрования и выполняем обновление доступных пакетов:

# wget -q -O - http://packages.netxms.org/netxms.gpg | sudo apt-key add -

# apt-get update

Выполним установку NetXMS-сервера, а также драйверы для работы с базой MySQL:

# apt-get install netxms-server

# apt-get install netxms-dbdrv-mysql

Установим NetXMS-агент:

# apt-get install netxms-agent

Для выполнения функций администрирования данного сервера требуется установить консоль управления с клиентской стороны. Для этого необходимо скачать с https://www.netxms.org/download/, выбрав при этом в разделе Management Console Binaries нужную операционную систему.

Также, для выполнения данных функций можно установить веб-сервер на сервере мониторинга. Для это необходимо предварительно установить Apache Tomcat. Выполним установку при помощи нижеперечисленных команд:

# apt-get install tomcat7

Далее загрузим веб-интерфейс NetXMS по адресу https://www.netxms.org/download/webui/nxmc-2.1-RC1.war и скопируем в папку /var/lib/tomcat7/webapps. В итоге веб-интерфейс доступен по адресу: http://адрес сервера:8080/nxmc/ [1]

Настройка NetXMS

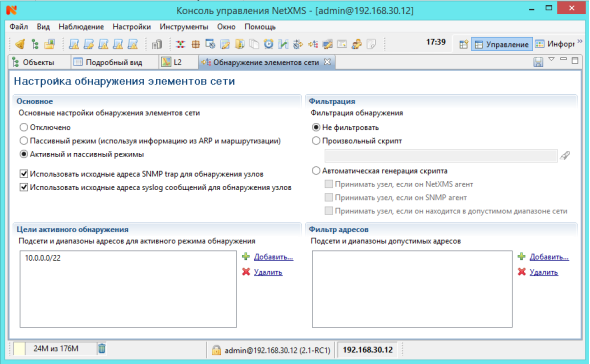

Заходим в консоль управления, при входе потребуется ввести логин и пароль, во вкладке «открыть редактор конфигурации обнаружения элементов сети» указываем пул адресов для обнаружения в автоматическом режиме, выбираем активные и пассивные режимы обнаружения.

Рис. 2. Настройка автоматического обнаружения в NetXMS

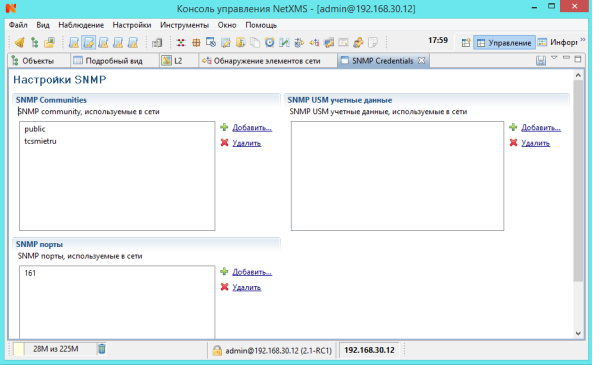

Далее переходим во вкладку Настройка → Учётные записи SNMP и вводим используемые SNMP Community (в данном случае «public, tcsmietru»).

Рис. 3. Настройка SNMP в NetXMS

Описание интерфейса NetXMS

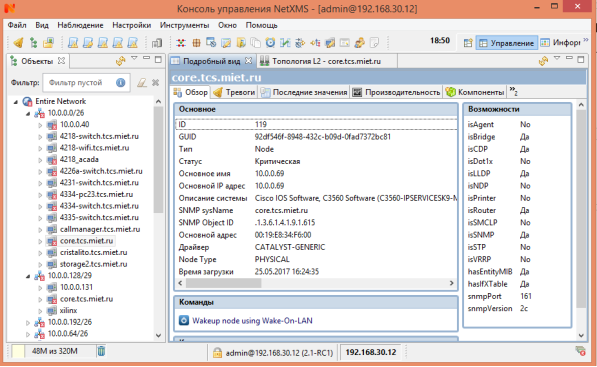

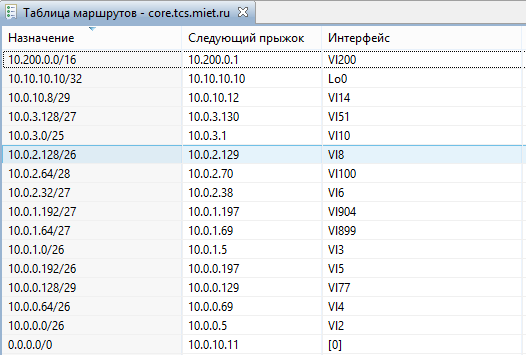

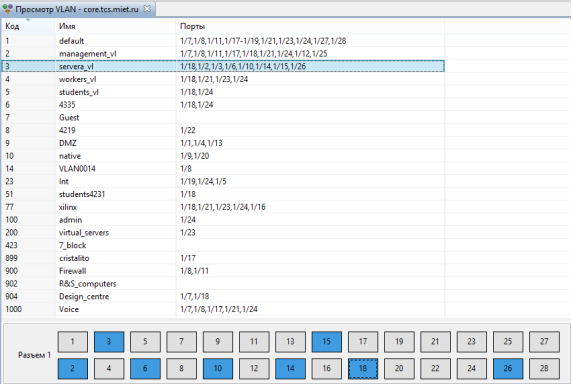

При использовании NetXMS на начальном экране слева появляется список подсетей, найденных во время обнаружения. Данный список подсетей формируется исходя из существующих VLAN. Справа располагается подробный вид для выбранного устройства, он позволяет просмотреть общее описание устройства, какие на данный момент установлены компоненты, информацию об интерфейсах и подключённых к нему других устройств. Если на выбранном устройстве нажать правой кнопкой мышью, то возможно выбрать и просмотреть различную полезную информацию. К примеру, для коммутаторов 3-го уровня core.tcs.miet.ru это — таблица маршрутизации, соседи IP, физическая топология, список VLAN c графическим отображением какой порт к какому vlan принадлежит, а также таблицу MAC-адресов коммутатора.

Рис. 4. Начальный экран при входе в консоль NetXMS

Рис. 5. Таблица маршрутизации коммутатора 3-го уровня core.tcs.miet.ru

Рис. 6. Принадлежность Vlan к интерфейсам на core.tcs.miet.ru

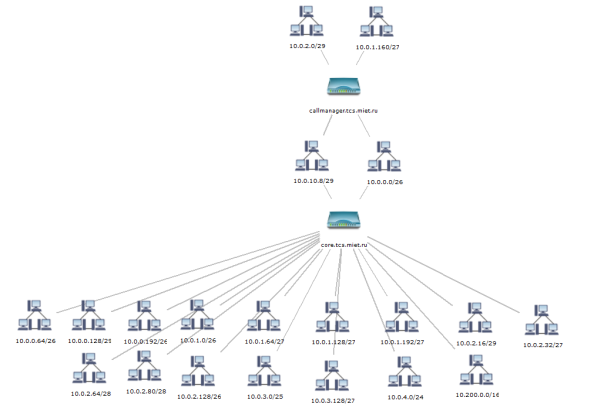

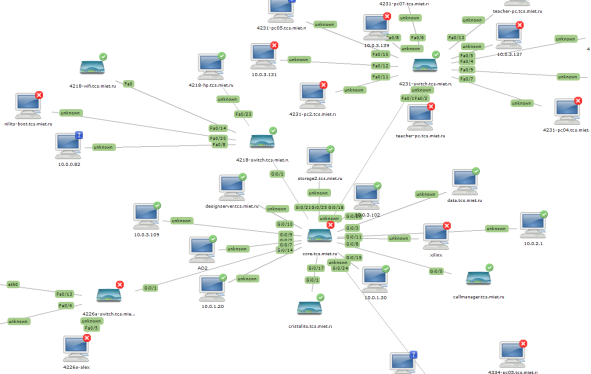

Также есть возможность построить существующую логическую и физическую топологию. Имеется несколько режимов расположения элементов: пружинная, круговая, горизонтальное и вертикальное дерево, пользовательское расположение.

Рис. 7. Распределение адресного пространства сети кафедры ТКС

Рис. 8. Фрагмент физической топология сети кафедры ТКС

Литература:

- Официальная документация по NetXMS: [Электронный ресурс], 2016. — Режим доступа: https://wiki.netxms.org/wiki/Server_Installation_Guide (дата обращения: 15.06.2017).