Вданной статье представлены результаты исследования по аудиту безопасности для информационной системы обработки персональных данных бухгалтерии университета. Исследования проводились в экспертной системе информационной безопасности Digital Security Office, на основе ее двух подсистем: Гриф и Кондор.

Ключевые слова: риски, угрозы, политика безопасности, оценка рисков и угроз, экспертная оценка, информационная безопасность.

На современном этапе развития современного общества многие традиционные ресурсы человеческого прогресса постепенно утрачивают свое значение. На смену им приходит новый ресурс, единственный продукт не убывающий, а растущий со временем, называемый информацией. С переходом на использование технических средств связи, информация подвергается воздействию случайных процессов (неисправностям и сбоям оборудования, ошибкам операторов и т. д.), которые могут привести к ее разрушению, изменению и уничтожению. Поэтому обеспечение безопасного хранения, обработки данных в организации является одной важнейших задач.

Проблемами оценки угроз в информационной безопасности занимаются многие российские и зарубежные ученые. А. С. Исаев описал автоматизацию процесса формирования модели угроз безопасности персональных данных при их обработке в информационных системах персональных данных на основе теории построения экспертных систем [1]. О. А. Бурдин, А. А. Кононов, И. В. Аникин, А. С. Потапов, О. Ю. Коробулина, Н. В. Иванова, Е. Н. Созинова представили применение разработанных экспертных систем для анализа и оценке информационной безопасности [2, 3, 4, 5]. Экспертную оценку эффективности построения системы безопасности информационно-телекоммуникационных систем высокой доступности разработали С. В., Борохов, И. Н. Синицын, А. С. Рыков [6]. Р. И. Баженов, Д. К. Лопатин, В. А. Векслер описали применение интеллектуальных технологий для построения информационных систем [7, 8, 9, 10]. Структура, базовые функции и возможности специализированной экспертной системы оценки состояния обеспечения безопасности информации в критически важных системах информационной инфраструктуры были предметом исследования Л. А. Шивдякова, И. Н. Бозарного, С. А. Головина, Ю. К. Язова [11]. О. А. Антамошкин, Г. А. Пузанова, В. В. Онтужев определили особенности проектирования автоматизированной системы экспертной оценки информационной безопасности организаций [12]. Оценку относительных весов опасностей рисков информационной безопасности автоматизированных систем провели А. Г. Кащенко, А. Г. Остапенко [13]. Зарубежные ученые также уделяют внимание исследованию систем информационной безопасности [17, 18, 19, 20].

Целью исследования является проанализировать информационную систему обработки персональных данных (ИСПД) в бухгалтерии университета. В подразделениях вуза функционирует несколько программных систем [14, 15], поэтому требуется выяснить, как построена обрабатывающая данные система и какие меры защиты принимаются в ходе работы персонала.

Для исследования информационной системы обработки персональных данных в бухгалтерии вуза было решено использовать программное обеспечение Digital Security Office 2006, имеющие две подсистемы «Гриф» и «Кондор» [16].

Бухгалтерия университета осуществляет сплошное, непрерывное, взаимосвязанное, документальное отражение учебной деятельности данного учреждения. Функции данного отдела возлагаются на соответствующие должностные лица бухгалтеров, которые производят учет, необходимый для характеристики отдельных сторон деятельности университета. Указанные должностные лица несут ответственность за правильное и своевременное оформление документных операций, циркулирующих в процессе осуществления учебной деятельности. В них хранятся персональные данные студентов, фамилия, имя, отчество, дата рождения, адрес регистрации по месту жительства, адрес фактического проживания, контактные данные, сведения об образовании, задолженности по общежитию и т. д.

Объектом изучения являются две автономные вычислительные станции. На одной из них хранятся данные о студентах среднего профессионального образования, на другой, данные о студентах высшего профессионального образования. Информационная система обработки персональных данных не превышает определённый порог записей, что позволяет отнести систему ко второй категории информационной безопасности.

Для защиты данных используют операционную систему Microsoft Windows XP Professional (сертифицированная ФСТЭК версия), которая обеспечивает выполнение основных требований руководящих и нормативных документов по защите конфиденциальной информации и персональных данных. В операционную систему входит программно-аппаратный комплекс усиления функций аутентификации пользователей, включающий сертифицированный электронный USB-ключ ключ eToken 5 и сертифицированную программу eToken Network Logon. Этот ключ меняют один раз в три месяца. В случае увольнения работника ключи меняются автоматически. Проводится инструктаж о неразглашении персональных данных. Постоянно контролируют журнал событий. Раз в год проводится полная проверка ИСПД бухгалтерии. Так же существует список лиц (утвержденный ректором) допущенных к работе за данными станциями и список лиц допущенных к обслуживанию (только администратор). Для работы с персональными данными имеется два USB-носителя, первый используется для переноса данных, а второй используется для резервного копирования. В кабинете установлено система видеонаблюдения, пожарная сигнализация и охранная система.

Существуют инструкции по информационной безопасности бухгалтерии университета:

- пользовательские;

- администрирование безопасности;

- парольная защита;

- антивирусная защита;

- резервное копирование.

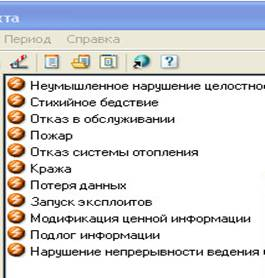

В подсистеме «Гриф» была создана модель бухгалтерии университета, обозначены рабочие станции и перечислены все угрозы с уязвимостями, способными нанести ущерб информационной системе (рис.1, рис.2).

Рис. 1. Уязвимости ИСПД

Рис. 2. Угрозы ИСПД

Модель была проанализирована и программа показала результат:

- У — Уровень ущерба 43,1 %,

- Р — Уровень риска 9,7 %.

В подсистеме «Кондор» по уже созданной модели бухалтерии, было проведено тестирование.

Разделы, по которым проведено тестирование:

1. Политика безопасности.

Невыполненные требования — 22.2 %, Риск- 24.0 %

2. Организационные меры.

Невыполненные требования — 38.2 %, Риск- 34.9 %

3. Управление ресурсами.

Невыполненные требования — 19.0 %, Риск- 13.0 %

4. Безопасность персонала.

Невыполненные требования — 13.3 %, Риск- 14.6 %

5. Физическая безопасность.

Невыполненные требования — 26.7 %, Риск- 24.3 %

В результате, по показаниям данных можно сказать что, система защищена набором средств от корпорации Microsoft Windows XP Professional, и существуют показатели риска, которые находятся на высоком уровне. Так средние показатели риска системы находятся на уровне 13 %, самым высоким он оказался в сфере организационной деятельности, что объясняется категорией данных, с которыми они работают. Относительно ущерба, нанесённого системе при осуществлении угроз указанных нами в модели, то уровень этой величины находится в районе 52 %, это говорит о том, что система при каких либо нарушениях равновесия получит ощутимый урон.

Таким образом, была исследована информационная система обработки персональных данных бухгалтерии в сфере аудита информационной безопасности. Полученные результаты были переданы в управление информатизации (сектор информационной безопасности). Данное исследование может быть использование при проектировании других информационных систем обработки персональных данных.

Литература:

1. Исаев А. С. Автоматизация процесса формирования модели угроз безопасности персональных данных при их обработке в информационных системах персональных данных на основе теории построения экспертных систем // Научно-технический вестник Поволжья. 2014. № 2. С. 133–135.

2. Бурдин О. А., Кононов А. А. Комплексная экспертная система управления информационной безопасностью «Авангард» // Информационное общество. 2002. № 3. С. 38–44.

3. Аникин И. В., Потапов А. С. Программный комплекс оценки рисков информационной безопасности на основе продукционно-фреймовой модели // Научно-технические ведомости Санкт-Петербургского государственного политехнического университета. Информатика. Телекоммуникации. Управление. 2010. Т. 5. № 108. С. 98–102.

4. Коробулина О. Ю., Иванова Н. В. Экспертная система аудита информационной безопасности // Программные продукты и системы. 2010. № 4. С. 21.

5. Созинова Е. Н. Применение экспертных систем для анализа и оценки информационной безопасности // Молодой ученый. 2011. № 10. С. 64–66.

6. Борохов С. В., Синицын И. Н., Рыков А. С. Экспертная оценка эффективности построения системы безопасности информационно-телекоммуникационных систем высокой доступности // Наукоемкие технологии. 2006. Т. 7. № 2. С. 5–29.

7. Баженов Р. И., Лопатин Д. К. О применении современных технологий в разработке интеллектуальных систем // Журнал научных публикаций аспирантов и докторантов. 2014. № 3 (93). С. 263–264.

8. Баженов Р. И. Интеллектуальные информационные технологии. Биробиджан: ПГУ им. Шолом-Алейхема, 2011. 176 с.

9. Баженов Р. И., Векслер В. А. Анализ потребительских корзин в 1С: Предприятие на примере АВС-анализа // Информатизация и связь. 2013. № 5. С. 117–123.

10. Баженов Р. И., Векслер В. А. Реализация XYZ-анализа в программном коде внутреннего языка программирования 1С: Предприятие 8.3 // Информатизация и связь. 2014. № 1. С. 35–40.

11. Шивдяков Л. А., Бозарный И. Н., Головин С. А., Язов Ю. К. Структура, базовые функции и возможности специализированной экспертной системы оценки состояния обеспечения безопасности информации в критически важных системах информационной инфраструктуры // Информация и безопасность. 2010. Т. 13. № 3. С. 381–386.

12. Антамошкин О. А., Пузанова Г. А., Онтужев В. В. Особенности проектирования автоматизированной системы экспертной оценки информационной безопасности организаций // Вестник Сибирского государственного аэрокосмического университета им. академика М. Ф. Решетнева. 2013. № 3. С. 4–9.

13. Кащенко А. Г., Остапенко А. Г. Оценка относительных весов опасностей рисков информационной безопасности автоматизированных систем // Теория и техника радиосвязи. 2005. № 1. С. 90–97.

14. Баженов Р. И., Гринкруг Л. С. Информационная система абитуриент-деканат ФГБОУ ВПО «Приамурский государственный университет им. Шолом-Алейхема» // Информатизация и связь. 2013. № 2. С. 97–99.

15. Баженов Р. И., Гринкруг Л. С. Информационная система по расчету и распределению нагрузки профессорско-преподавательского состава ФГБОУ ВПО «Приамурский государственный университет им. Шолом-Алейхема» // Информатизация и связь. 2012. № 5. С. 75–78.

16. Баженов Р. И. Информационная безопасность и защита информации: практикум. Биробиджан: Изд-во ГОУВПО «ДВГСГА», 2011. 140 с.

17. Summersa R. C., Kurzbanb S. A. Potential applications of knowledge-based methods to computer security // Computers & Security. 1988. № 7. P. 373–385.

18. Fernández-Alemán J. L., Señor I. C., Lozoya P. Á. O., Toval A. Security and privacy in electronic health records: A systematic literature review // Journal of Biomedical Informatics. 2013. № 46. P. 541–562.

19. Ghazvini A., Shukur Z. Security Challenges and Success Factors of Electronic Healthcare System // Procedia Technology. 2013. № 11. P. 212–219.

20. Leitner M., Rinderle-Ma S. A systematic review on security in Process-Aware Information Systems — Constitution, challenges, and future directions // Information and Software Technology. 2014. № 56. P. 273–293.