В статье обосновывается необходимость повышения безопасности в корпоративной информационной системе. Обращается внимание на усиление мер контроля, направленных на аутентификацию и идентификацию пользователей.

Ключевые слова: информационная безопасность, аутентификация, идентификация, конфиденциальность, корпоративная информационная система.

В современных условиях, перехода экономических субъектов на систему электронных платежей и сдачи отчетности в электронной форме, обмена информацией в целях совершенствования системы управления хозяйствующим субъектом, в частности, в целях системы построения управленческого учета, актуальной становится проблема построения информационной системы с высокой степенью защиты информации. В связи с этим, особое внимание руководителей экономических субъектов должно быть направлено на повышение безопасности корпоративных информационных систем, включающих в себя, такие объекты, как информационные ресурсы с ограниченным доступом, составляющие коммерческую, банковскую тайну, иные чувствительные по отношению к случайным и несанкционированным воздействиям и нарушению их безопасности информационные ресурсы, в том числе открытая (общедоступная) информация, представленные в виде документов и массивов информации, независимо от формы и вида их представления; процессы обработки информации в КИС; информационная инфраструктура, включающая системы обработки и анализа информации, технические и программные средства ее обработки, передачи и отображения, в том числе каналы информационного обмена и телекоммуникации, системы и средства защиты информации, объекты и помещения, в которых размещены чувствительные компоненты КИС [3].

Необходима разработка системы внутреннего контроля экономического субъекта, направленная на разграничение уровней доступа пользователей к информации. Основной задачей защиты информационной системы сводится к контролю запуска, локализации действия процессов и авторизированного доступа к информационной системе.

При управлении защищенным процессов доступа к ресурсам информационной системы следует различать две составляющих субъекта доступа - «процесс» и «пользователь». Необходимо учитывать разграничение прав доступа не только для субъекта «пользователь» или только для субъекта «процесс», но и в совокупности «пользователь, процесс». Для реализации разграниченной политики выделяются следующие схемы доступа к ресурсам информационной системы:

разграничение прав доступа к объектам пользователей, вне разграничений процессов (эксклюзивный режим обработки запросов пользователей - доступ к объекту разрешается, если он разрешен пользователю);

разграничение прав доступа к объектам процессов вне разграничений пользователей (эксклюзивный режим обработки запросов процессов - доступ к объекту разрешается, если он разрешен процессу);

комбинированное разграничение прав доступа - разграничение прав доступа к объектам процессов в рамках разграничений пользователей (доступ к объекту разрешается, если он разрешен и пользователю, и процессу).

В общем виде модель защиты корпоративной информационной системы реализованной средствами аутентификации и идентификации может быть изображена схематически (рис. 1).

|

||||

|

||||

|

|||||

|

|||||

|

|||||

Рис. 1. Общая модель защиты информационной системы мобильного устройства реализованной с помощью средств аутентификации и идентификации

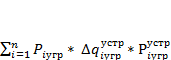

Недобросовестные пользователи, с помощью некоторого источника угроз, генерируют совокупность угроз для корпоративной информационной системы (пусть она будет конечной и счетной  ). Каждая i-я угроза характеризуется вероятностью появления Рiугр и ущербом,

). Каждая i-я угроза характеризуется вероятностью появления Рiугр и ущербом,  приносимым информационной системе несанкционированной атакой.[1]

приносимым информационной системе несанкционированной атакой.[1]

Как показывают проведенные исследования, аутентификации пользователей является одним из наиболее важных компонентов организации защиты информации в сети. Прежде чем пользователю будет предоставлено право доступа к определенному виду ресурсов, необходимо провести ряд мероприятий по определению аутентичности пользователя. При получении запроса на использование ресурса от имени какого-либо пользователя сервер, предоставляющий данный ресурс, передаёт управление серверу аутентификации. После получения положительного ответа сервера аутентификации пользователю предоставляется запрашиваемый ресурс. В экономической литературе рассматриваются следующие средства аутентификации.

A) Использование стандартных паролей. Пароль - совокупность символов, известных подключенному к сети абоненту, - вводится им в начале сеанса взаимодействия с сетью, а иногда и в конце сеанса (в особо ответственных случаях пароль нормального выхода из сети может отличаться от входного). Эта схема является наиболее уязвимой с точки зрения безопасности - пароль может быть перехвачен и использован другим лицом.

Б) Одноразовые пароли. Преимуществом при использовании одноразовых паролей, является невозможность их использования повторно, даже если пароль был перехвачен. Для генерации одноразовых паролей используются как программные, так и аппаратные генераторы, представляющие собой устройства, вставляемые в слот компьютера. Для приведения этого устройства в действие, необходимо назвать так называемое «секретное слово».

Одной из наиболее простых систем, не требующих существенных капитальных вложений и расходов на оборудование, но, одновременно, предоставляя достаточно высокую степень защиты, является S/Key, на примере которой можно продемонстрировать порядок представления одноразовых паролей.

В процессе аутентификации с использованием S/Key участвуют две стороны - клиент и сервер. При регистрации в системе, использующей схему аутентификации S/Key, сервер присылает на клиентскую машину приглашение, содержащее зерно, передаваемое по сети в открытом виде, текущее значение счётчика итераций и запрос на ввод одноразового пароля, который должен соответствовать текущему значению счётчика итерации. Получив ответ, сервер проверяет его и передаёт управление серверу требуемого пользователю сервиса.

B) Контрольные суммы используются при создании резюме фиксированной длины для представления длинных сообщений. Алгоритмы расчёта контрольных сумм разработаны так, чтобы они были по возможности уникальны для каждого сообщения. Таким образом, устраняется возможность подмены одного сообщения другим с сохранением того же самого значения контрольной суммы. Однако при использовании контрольных сумм возникает проблема передачи их получателю. Одним из возможных путей её решения является включение контрольной суммы в так называемую электронную подпись.

Г) Электронная подпись. Электронные подписи создаются шифрованием контрольной суммы и дополнительной информации при помощи личного ключа отправителя. Таким образом, любой пользователь может расшифровать подпись, используя открытый ключ, но корректно создать подпись, может только владелец личного ключа. Для защиты от перехвата и повторного использования подпись включает в себя уникальное число - порядковый номер.

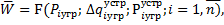

Средства аутентификации и идентификации выполняют функцию полной или частичной компенсации угроз для информационной системы. Основной характеристикой средств аутентификации и идентификации является вероятность устранения каждой i-й угрозы  . За счет функционирования средств аутентификации и идентификации обеспечивается уменьшение ущерба W, наносимого информационной системе воздействием угроз. Обозначим общий предотвращенный ущерб информационный системе через

. За счет функционирования средств аутентификации и идентификации обеспечивается уменьшение ущерба W, наносимого информационной системе воздействием угроз. Обозначим общий предотвращенный ущерб информационный системе через  , а предотвращенный ущерб за счет ликвидации воздействия i-й угрозы через

, а предотвращенный ущерб за счет ликвидации воздействия i-й угрозы через  . Формальная постановка задачи имеет вид:

. Формальная постановка задачи имеет вид:

, (1)

, (1)

где: Т - некоторый вектор, характеризующий набор средств аутентификации и идентификации.

Предотвращенный ущерб в общем виде выражается соотношением:

= F(

= F( , (2)

, (2)

Предотвращенный ущерб средствами аутентификации и идентификации за счет ликвидации i-й угрозы злоумышленника на информационную систему:

=

=  . (3)

. (3)

При условии независимости угроз и аддитивности их последствий получаем

=

=  , (4)

, (4)

Вероятность появления i-й угрозы  определяется статистически и соответствует относительной частоте ее появления

определяется статистически и соответствует относительной частоте ее появления

(5)

(5)

где:  - частота появления i-й угрозы.

- частота появления i-й угрозы.

Таким образом, проанализировав вероятность появления i-й угрозы можно констатировать тот факт, что средства аутентификации и идентификации обеспечивают защиту информационной системы мобильного устройства на должном уровне.

Если мы будем рассматривать аутентификацию пользователя с точки зрения возможности реализации угрозы по перехвату и использованию «ключа» злоумышленником, то при этом мы получим следующее распределение и значение весомости по риску реализуемости угрозы среди описанных ранее способах зашиты,: Коэффициент реализуемости угрозы:

Перехват стандартных паролей 0,5- возможность реализации угрозы средняя 0,3 <Y < 0,6

Перехват S/key паролей 0.35 - возможность реализации угрозы средняя 0,3 < Y <0,6

Контрольные суммы 0.75 - возможность реализации угрозы высокая 0,6 < Y < 0,8;

Перехвата электронной цифровой подписи 0,25- возможность реализации угрозы низкая 0<Y < 0,3

Весомости каждого из перечисленных мы получим:

Использование стандартных паролей 0,27.

S/Key (одноразовые пароли) 0,18

Контрольная сумма 0,41

Электронная подпись 0,14

Из этого мы можем оценить предположительный ущерб от злоумышленника для корпоративной информационной системы в бюджете которой находится десятки миллионов рублей, а количество атак на корпоративные информационные сети с каждым годом только возрастает.

Предотвращенный ущерб выражается соотношением:

(6)

(6)

Для решения проблемы аутентификации и идентификации для субъекта «процесс» необходимо нейтрализовать возможность запуска процессов под другими именами (login) и крайне необходимо предотвратить процесс трансформации исполняемых файлов информационной системы.

В качестве альтернативного решения данной проблемы необходимо использовать замкнутость программной среды (приложений). Замкнутость достигается за счет механизма контроля доступа к информационным ресурсам и обеспечение целостности программного обеспечения. Реализация механизма контроля выполняется в том случае, когда корректно разграничены права на запуск исполняемых файлов. Под корректностью разграничения прав понимается регламент выполнения запуска программного обеспечения и противодействия любой трансформации разрешенных к исполнению объектов. Если в качестве субъекта доступа выступает «пользователь» и «процесс», то механизм контроля также может контролировать замкнутость программной среды в комплексе. Достоинством данного механизма является обеспечение разграничения доступа для всех пользователей корпоративной информационной системы.

Таким образом, использование средств аутентификации и идентификации предотвращает несанкционированный доступ недобросовестного пользователя к информационной корпоративной системе, при этом, осуществляется разграничение доступа к ресурсам между различными пользователями, устанавливается ограничение в получении информации, предназначенной третьим лицам и возможность утечки конфиденциальной информации становится минимальной.

Литература:

1. Васильчук О.И. Средства компенсации угроз и аудита безопасности корпоративных информационных систем// Вестник Поволжского государственного университета сервиса. Серия: Экономика. 2013. № 4 (30). С. 127-131.

2. Васильчук О.И., Кирсанов Н.Н., Шлегель О.А. Идентификация инсайдера, скрытых каналов утечки информации в производственной и бухгалтерской отчетности предприятия// Вестник Поволжского государственного университета сервиса. Серия: Экономика. 2013. № 2. С. 88-92.

3. Гагарина Л.Г. Алгоритмы и структуры данных// учебное пособие для студентов, обучающихся по специальностям: 080801 "Прикладная информатика в экономике", 230105 "Программное обеспечение вычислительной техники и автоматизированных систем" / Л. Г. Гагарина, В. Д. Колдаев. Москва, 2009.

4. Гагарина Л.Г., Дорогов В.Г., Захаркина В.Н. Методика оценки эффективности деятельности центров коллективного пользования// Оборонный комплекс - научно-техническому прогрессу России. 2012. № 1. С. 81-85.

5. Гагарина Л.Г., Дорогов В.Г., Захаркина В.Н. Технико – экономические аспекты создания сети центров коллективного пользования // Оборонный комплекс - научно-техническому прогрессу России. 2012. № 1. С. 76-80.

6. Гагарина Л.Г., Колдаев В.Д. Использование информационных технологий при моделировании индивидуальных образовательных траекторий ВУЗа // Оборонный комплекс - научно-техническому прогрессу России. 2010. № 4. С. 99-103.

7. Гагарина Л.Г., Шаньгин В.Ф., Смирнов Д.П. Разработка методического комплекса защиты информации в Интернет- магазинах // Вопросы защиты информации. 2012. № 4 (99). С. 27-30.

8. Гостехкомиссия России «Руководящий документ: Защита от несанкционированного доступа к информации. Термины и определения» - М.: Военное издательство, 1992. - 13 с

9. Колдаев В.Д. Моделирование индивидуального образовательного маршрута студента в учебном процессе ВУЗа// Сибирский педагогический журнал. 2012. № 3. С. 68-72.

10. Шлегель О.А., Васильчук О.И., Лукоянова А.С. Моделирование процесса формирования набора информационных услуг предприятия сервиса // Вестник Поволжского государственного университета сервиса. Серия: Экономика. 2012. № 5. С. 89-93.

11. Lidija Erochina, Marian Molasy, Olga Vasilthuk Information systems architecture and technology (статья) Web Information systems Engineering, Knowledge Discovery and Hybrid Computing, Wroclaw, Poland, 2011.