В статье авторы проводят исследование систем обнаружения вторжений, описывая их характеристики, классификации и особенности.

Ключевые слова: информационная и компьютерная безопасность, информационная система, атаки, защищаемая информация, аномалии, вторжения, система обнаружения вторжений.

В современном мире объём обрабатываемой и хранимой информации увеличивается каждый день, но и параллельно с этим увеличиваются аномальные воздействия на информацию, из-за чего может произойти её кража, утрата или модификация. Данные варианты развитий событий необходимо предотвратить, таким образом, чтобы полностью исключить возможность их наступления, это можно сделать с помощью обеспечения целостности и защищённости информации, реализовав выявление компьютерных аномалий.

В настоящее время происходит большое количество взломов и утечек, которые могут нанести колоссальный ущерб как обычному пользователю, организации, так и государству в целом, что является одной из главных проблем в сфере IT. В связи с чем, множество разработчиков работают для введения новых реализаций, содержащих совершенное новые алгоритмы, методы, принципы по обеспечению целостности и защищённости информации, включая выявления компьютерных аномалий.

Для того, чтобы решить данную проблему требуется большое количество высококвалифицированных специалистов, которые смогут в совокупности открыть новые технологии, сделать прорывы в IT сфере и многое другое, но ко всему этому сразу прийти невозможно, для достижения всех этих пунктов требуется огромный человеческий вклад, который порой занимает несколько лет.

Но также можно отметить, что в настоящее время разработаны и реализованы множество специализированных систем обнаружения вторжений.

Системами обнаружения вторжений (СОВ) называют множество различных программных и аппаратных средств, объединяемых одним общим свойством — они занимаются анализом использования вверенных им ресурсов и, в случае обнаружения каких-либо подозрительных или просто нетипичных событий, способны предпринимать некоторые самостоятельные действия по обнаружению, идентификации и устранению их причин.

Но системы обнаружения вторжений лишь один из инструментов защитного арсенала, и он не должен рассматриваться как замена для любого из других защитных механизмов. Защита информации наиболее эффективна, когда поддерживается многоуровневая защита. Она складывается из следующих компонентов:

— политика безопасности интрасети организации;

— система защиты хостов в сети;

— сетевой аудит;

— защита на основе маршрутизаторов;

— межсетевые экраны;

— системы обнаружения вторжений;

— план реагирования на выявленные атаки.

Следовательно, для полной защиты целостности информации необходима реализация всех вышеперечисленных компонентов защиты, и использование многоуровневой защиты является наиболее эффективным методом предотвращения несанкционированного использования компьютерных систем и сетевых сервисов.

Таким образом, система обнаружения вторжений — это один из компонентов обеспечения информационной и компьютерной безопасности в многоуровневой стратегии её защиты [1] [2].

Существует большое число различных классификаций систем обнаружения атак, однако самой распространенной является классификация по принципу реализации:

- Host-based, т. е. обнаруживающие атаки, направленные на конкретный узел системы.

- Network-based, т. е. обнаруживающие атаки, направленные на всю систему или сегмент системы.

Системы обнаружения атак, контролирующие отдельный компьютер, как правило, собирают и анализируют информацию из журналов регистрации операционной системы и различных приложений (Web-сервер, СУБД и т. д.). По такому принципу функционирует RealSecure OS Sensor.

Система проводит аудит системных журналов на предмет «неправильного поведения», например множественных попыток подключения к сети или попыток изменения атрибутов файлов. В указанные моменты времени может выполняться проверка контрольных сумм важных файлов для выявления фактов их изменений. Таким образом, основная задача «агента» централизованной СОВ — отслеживать внутренние процессы и сообщать о критических событиях. Агент изначально устанавливается в только что развернутой системе, имея своей целью контролировать неизменность установок хоста, и записывает важные атрибуты системных файлов. Соответственно, если на «охраняемых» станциях работают разные операционные системы (Microsoft Windows NT/2000, Sun Solaris или Linux), администратору придется устанавливать СОВ на каждую из платформ. Рекомендуемый объем оперативной памяти и производительность процессора у разных СОВ различаются.

Системы обнаружения атак уровня сети собирают информацию из самой сети, то есть из сетевого трафика. «Сетевые» СОВ располагаются в локальной сети предприятия и производят мониторинг внутрисетевого трафика в режиме реального времени на предмет соответствия происходящих процессов заранее определенным «шаблонам» (сигнатурам) атак.

Анализ сетевых атак, который показал, что наиболее целесообразно классифицировать их относительно характера воздействия. Такой подход позволил провести исследование данных атак относительно деструктивного воздействия на компьютерные сети и системы, выделяя следующие основные группы:

— несанкционированный удаленный доступ;

— несанкционированное получение привилегированных прав доступа;

— отказ в обслуживании;

— сканирование.

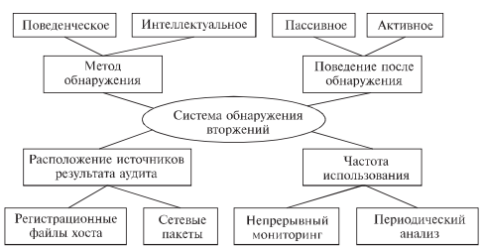

Для того, чтобы провести классификацию СОВ необходимо учесть несколько факторов, которые представлены на рисунке 1.

Рис. 1. Характеристики систем обнаружения вторжений

- Метод обнаружения описывает характеристики анализатора.

Когда СОВ использует информацию о нормальном поведении контролируемой системы, она называется поведенческой. Когда СОВ работает с информацией об атаках, она называется интеллектуальной.

- Поведение после обнаружения указывает на реакцию СОВ на атаки. Реакция может быть активной — СОВ предпринимает корректирующие (устраняет лазейки) или действительно активные (закрывает доступ для возможных нарушителей, делая недоступными сервисы) действия. Если СОВ только выдаёт предупреждения, её называют пассивной.

- Расположение источников результата аудита подразделяет СОВ в зависимости от вида исходной информации, которую они анализируют. Входными данными для них могут быть результаты аудита, системные регистрационные файлы или сетевые пакеты.

- Частота использования отражает либо непрерывный мониторинг контролируемой системы со стороны СОВ, либо соответствующие периодическим запускам СОВ для проведения анализа.

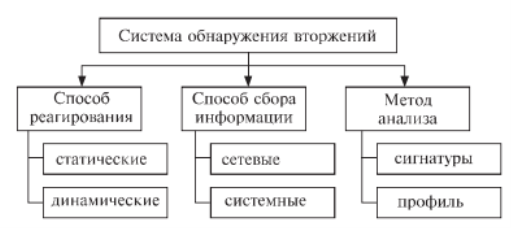

Далее на рисунке 2 представлена классификация СОВ.

Рис. 2. Классификация систем обнаружения вторжений

По способам реагирования различают:

- Статические средства делают «снимки» (snapshot) среды и осуществляют их анализ, разыскивая уязвимое ПО, ошибки в конфигурациях и т. д. Статические СОВ проверяют версии работающих в системе приложений на наличие известных уязвимостей и слабых паролей, проверяют содержимое специальных файлов в директориях пользователей или проверяют конфигурацию открытых сетевых сервисов. Статические СОВ обнаруживают следы вторжения.

- Динамические СОВ осуществляют мониторинг в реальном времени всех действий, происходящих в системе, просматривая файлы аудита или сетевые пакеты, передаваемые за определённый промежуток времени. Динамические СОВ реализуют анализ в реальном времени и позволяют постоянно следить за безопасностью системы.

По способу сбора информации различают:

- Сетевые СОВ (network intrusion detection system, NIDS) контролируют пакеты в сетевом окружении и обнаруживают попытки злоумышленника проникнуть внутрь защищаемой системы или реализовать атаку «отказ в обслуживании». Эти СОВ работают с сетевыми потоками данных. Сетевая СОВ может запускаться либо на отдельном компьютере, который контролирует свой собственный трафик, либо на выделенном компьютере, прозрачно просматривающим весь трафик в сети (концентратор, маршрутизатор). Сетевые СОВ контролируют много компьютеров, тогда как другие СОВ контролирую только один.

- СОВ, которые устанавливаются на хосте и обнаруживают злонамеренные действия на нём, называются хостовыми или системными СОВ (Host-based intrusion detection system, HIDS). Данные СОВ представляют собой систему датчиков, загружаемых на различные сервера организации и управляемых центральным диспетчером. Датчики отслеживают события и предпринимают действия на сервере либо передают уведомления.

Таким образом, по сей день большое количество взломов и утечек является нерешённой проблемой в современном цифровом мире, так как при открытии и развитии новых технологий, направленных на защиту информации, также открываются и развиваются новые технологии по взлому защищаемой информации, тем самым усложняя разрешения проблем, связанных с защитой данных [3] [4].

Литература:

- Учебник. Обнаружение аномалий в данных — ML.NET | Microsoft Learn. — Текст: электронный // Microsoft: [сайт]. — URL: https://learn.microsoft.com/ru-ru/dotnet/machine-learning/tutorials/sales-anomaly-detection (дата обращения: 20.12.2022).

- Что такое IDS (система обнаружения вторжений)? | Энциклопедия «Касперского». — Текст: электронный // Encyclopedia Kaspersky: [сайт]. — URL: https://encyclopedia.kaspersky.ru/glossary/ids-intrusion-detection-system/ (дата обращения: 20.12.2022).

- Системы обнаружения и предотвращения вторжений (IPS/IDS) — Сравнение и выбор. — Текст: электронный // anti-malware: [сайт]. — URL: https://www.anti-malware.ru/security/ids-ips (дата обращения: 20.12.2022).

- Технологии обнаружения компьютерных атак. — Текст: электронный // safe-surf: [сайт]. — URL: https://safe-surf.ru/specialists/article/5274/656701/ (дата обращения: 20.12.2022).