Мақала авторлары университеттің локальді желісіндегі қауіпсіздіктің маңыздылығы мен оны автоматтандыруда Palo Alto NGFW мүмкіндіктерін пайдаланудың тиімді тұстарын көрсетуге тырысады.

Кілт сөздер: интернет, жергілікті желі, желі қауіпсіздігі, Palo Alto NGFW, шабуылдар.

Авторы статьи пытаются показать важность безопасности в локальной сети университета и преимущества использования Palo Alto NGFW в ее автоматизации.

Ключевые слова: интернет, локальная сеть, сетевая безопасность, Palo Alto NGFW, атаки.

Бүгінгі таңда кез келген университеттің, колледждің немесе қызметкерлер саны көп кез келген ұйымның корпоративтік желісінің ресурстарын хакерлердің рұқсат етілмеген әрекеттерінен, ішкі жүйелерге және бөгде адамдардың ақпаратына қол жеткізуден қорғау өзекті мәселелердің бірі болып табылады. Барлық мекемелерде желілік ресурстарды диагностикалау және қорғау мәселелерін шешу кезінде желілік талдау және мониторинг арқылы желі жағдайларын жылдам анықтау болып табылады. Бұл жағдайда желілік протокол анализаторларын, жүктемені тексеру жүйелерін, желіні бақылау жүйелерін және қол жеткізуді анықтау жүйелерін пайдалану қажет. Қазіргі заманғы жүйелерде қолданылатын аналитикалық әдістер әсерлердің белгілі және дәл сипатталған түрлерін анықтауға бағытталған, бірақ көбінесе олардың модификацияларын немесе жаңа түрлерін анықтамайды, бұл оларды пайдалануды тиімсіз етеді. ЕҰУ жергілікті желісінде жеткілікті дәлдікпен және уақтылы желіге кіруді анықтау жүйесі өзекті болып табылады. Palo Alto талдау және қорғаныс саясатының алгоритмдерін қолдану арқылы ЕҰУ жергілікті желісінде желіге ену және қауіптерді анықтау тиімділігін арттыру. Palo Alto мүмкіндіктерін талдау, мүмкін болатын желілік шабуылдарды және мақсаттарға сәйкес ЕҰУ желісіне рұқсатсыз кіруді сынау. Диссертациялық жұмыс барысында қорғаныс және талдау жүйелерінің, атап айтқанда ЕҰУ желісінде енгізіліп жатқан Palo Alto жүйесінің артықшылықтары мен кемшіліктерін талдау және қорғау сапасын арттыру бойынша ұсыныстар жасау.

Университет қалашығы жалпы 6 оқу корпусынан және 7 студенттер үйінен тұрады. Университет әкімшілігін қоса есептегенде 3000-нан астам қызметкер және 18000-ға жуық студент білім алып, қызмет етуде.

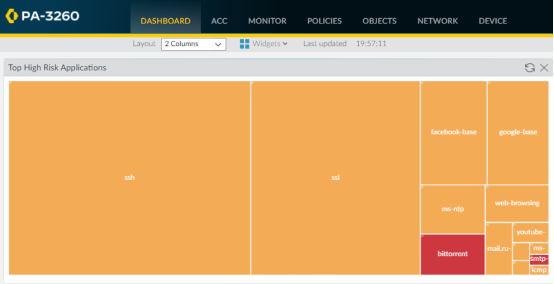

Біздің қауіпсіздік мәселемізді шешуге көмектесіп отырған Palo Alto NGFW мүмкіншіліктері жайында айтып өтсек. Palo Alto NGFW веб және терминал арқылы баптауға мүмкіндік береді. Веб арқылы Dashboard, ACC, Monitor, Policies, objects, Network және Device терезелерін бақылап, өзгертулер енгізуге мүмкіндік бар.(Сурет-1)

Сур. 1

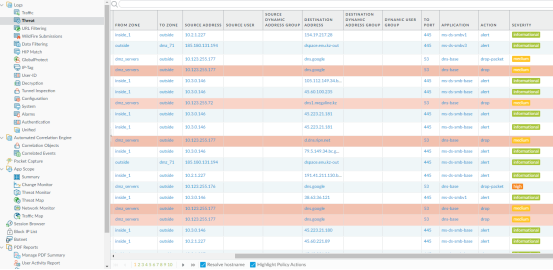

Қауіпсіздік бойынша болып жатқан қатерлерді Монитер терезесіндегі логтардан қарауға болады, онда барлық кіріс және шығыс трафиктер қарастырылады, сонымен қатар қауіп төндіру деңгейлеріне байланысты Threat терезесі арқылы жоғары, орта және ақпараттандыру деңгейлеріндегі қауіптер туралы хабар ала аламыз. URL filtering логтары арқылы өзіміз орнатқан саясат бойынша қауіпті URL-дарды санаттары бойынша блокталды немесе ескерту жасалды деген іс-шара қолданғаны жөнінде хабар ала аламыз. (Сурет-2)

Сур. 2

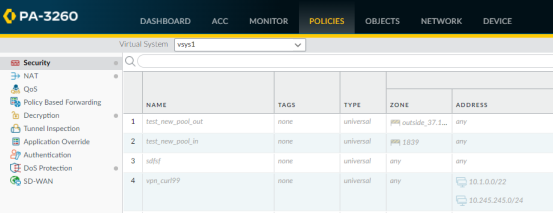

Университет желісі үшін Palo Alto NGFW атап айтар пайдасы қауіпсіздік политикасын, NAT, ACL, QoS параметрлерін еш қиындықсыз баптауға болады. (Сурет-3)

Сур. 3

Сонымен қатар серверлер үшін арнайы IP адрестер тағайындап, оларды DMZ зоналар бойынша бөліп қауіпсіздік деңгейін арттыруға мүмкіндік бар. Әрбір зонаны, адрестерді қолданылу мақсаттарына байланысты сервистермен, порттармен ерекшелеуге болады.

Университет қабырғасындағы кез-келген қызметкер немесе студентті сымсыз несесе сымды байланыс жүйелері арқылы интернет ресурстарымен қамсыздандыру заман талабы. Алайда желіге қосылатын кез-келген құрылғы туралы ақпаратты біліп, сол тараптан келетін қауіптің алу үшін желіге қосылу барысында ААА талаптарын өтуі керек, оны қамтамасыз ету үшін LDAP немесе AD мүмкіндіктерін PaloAlto арқылы миграция жасауға болады.

RADIUS, TACACS арқылы авторизация шарттарын баптауға болады.

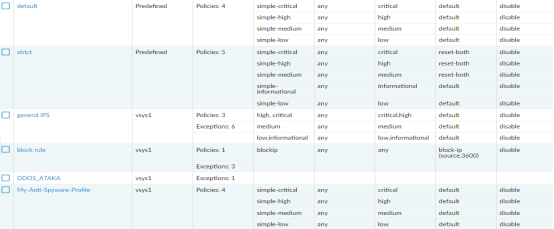

Қауіпсіздік бағыты бойынша Palo Alto ең маңызды артықшылықтарының бірі қорғаныс профайлдарының болуы. Оның ішінде Antivirus, Anti-Spyware, Vulnerability Protection, Url filtering, File Blocking, WildFire Analysis, Data Filtering және ең танымал DOS шабуылдарына арналған DoS Protection базасында орнатылған (Сурет-4).

Сур. 4

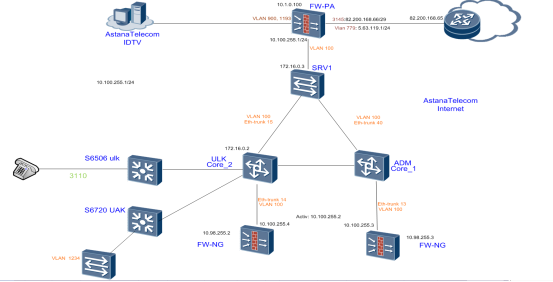

Университет локальді желісінің логикалық бейнесі келесідей:

Сур. 5

Университет желісіне, оның ішінде әр-түрлі серверлерге қызметкерлер үшін интернеттен қолжеткізу мүмкіндігін алу үшін GlobalProtect тунелін пайдалануға болады.

Қорыта айтқанда бүгінгі таңда университет Palo Alto NGFW мүмкіншіліктерін пайдалана отырып желі қауіпсіздігін жасап отыр, алдағы уақытта Palo Alto NGFW толық зерттеп одан әрі тиімдірек қорғауға болады.