В ходе изучения простейших систем событий как модель угроз, была исследована последовательная структура. Данная структура представляет собой несколько событий, где реализация каждого последующего зависит от реализации предыдущего. То есть, нарушение безопасности объекта может произойти только в случае, если все угрозы были реализованы. Исходя из этого последовательная структура событий была рассмотрена с точки зрения реализации нарушения безопасности защищаемого объекта.

Ключевые слова: защищаемый объект, безопасность, угроза, последовательная структура.

In the course of studying the simplest event systems, as a threat model, the sequential structure was investigated. This structure consists of several events, where the implementation of each subsequent depends on the implementation of the previous one. That means, a violation of the security of the object this can only happen if all threats have been implemented. Based on this, the sequential structure of events events were considered from the point of view of implementing a security breach of the protected object.

Keywords : protected object, safety, menace, parallel structure.

Защищенность объекта осуществляется, если ни одно событие, направленное на нарушение его безопасности, не произошло. Осуществление угрозы есть атака воздействовала на уязвимость, в следствие чего защищаемый объект перешел в нежелательное состояние. Но что бы угрозе воздействовать на объект, ей необходимо преодолеть все барьеры на своем пути.

Обычно атака носит характер поэтапного преодоления нескольких барьеров b i , i=1…I, многие из которых специально поставлены для снижения опасности. Т. е., само воздействие тоже может быть составным событием и тем самым иметь некоторую структуру. Элементарным событием в такой ситуации является преодоление одного барьера — событие X b i = (Для реализации угрозы t преодолен барьер b i ).

Последовательная структура событий — это элементарная система событий при которой для нарушения безопасности объекта необходима реализация всей цепочки угроз.

Элементарное событие — значение обозначающее величину изменения какого-либо объекта, если известна вероятность реализации, с которой это событие произойдет.

Каждое событие в элементарной системе угроз обладает своими свойствами, такими как:

— реализация события — 1, если событие произошло, и 0, если событие не реализовалось;

— вероятность реализации события — некоторая величина, в интервале от 0 до 1, с короткой произойдет событие.

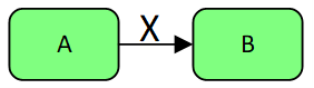

Для построения последовательной структуры необходимо хотя бы одна угроза (X), как представлено на рисунке 1.

Рис. 1. Простейшая последовательная структура

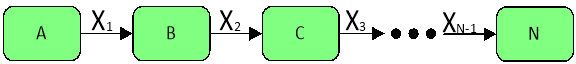

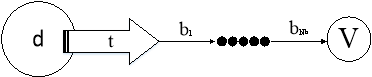

Ниже представлен общий вид последовательной структуры.

Рис. 2. Общий вид последовательной структуры

Для обеспечения защищенности объекта при последовательной структуре событий в первую очередь наибольшее внимание нужно обращать на последнюю угрозу в цепочке событий. Поскольку если эта угроза будет реализована, то и конфиденциальность объекта будет нарушена [1].

Структурные функции имеют вид логической функции сложения (И). Представляется следующей формулой:

где n — количество угроз в структуре;

Важным является то, что последовательность событий (

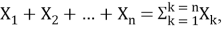

Атака, при которой необходимо преодолевать преграду за преградой на пути угрозы является последовательным переходом уязвимости в угрозу,

Рис. 3. Структура атаки

Событийная структура атаки (рисунок 3) с выделенными начальным и конечным событиями позволяет говорить о «развитии атаки» и «нарастании угрозы», что адекватно отображает реальную ситуацию. Для предполагаемой атаки последовательность действий должна быть строго по плану, поэтому переход к другой последовательности будет маловероятен.

Пример: объект — закрытое помещение (кабинет/квартира) угроза t — взлом, посредством вскрытия замка уязвимость — v, атака — вскрытие дверного замка.

В итоге полученные результаты могут подтвердить эмпирически наблюдаемое отношение людей к безопасности объекта. Можно сказать, что пока угроза не достигнет значимой величины, никаких мер никто предпринимать не будет. Говоря другими словами, опасность начинает восприниматься более серьёзно только тогда, когда она уже подойдет к последнему барьеру. Проверка этого утверждения при увеличении числа барьеров показала его справедливость — преодоление злоумышленником первых (и далеких от уязвимости) барьеров встревожит лишь систему безопасности как таковую, но вовсе не персонал, который работает непосредственной для уменьшения уязвимости безопасности. Резкий же рост вероятности успеха атаки на её последнем и предпоследнем этапах носит поэтому шокирующий характер и тем самым ещё больше способствует успеху злоумышленника.

Литература:

1. Феллер В. Введение в теорию вероятностей и её приложения. В 2-х томах. — М.: Мир, 1984. — Т. 1: 528 с., Т. 2: 738 с.