В статье проведен аналитический обзор сетевых атак, приведён ранжированный список по частоте реализации атак. Рассмотрены способы противодействия сетевым атакам.

Ключевые слова: атака, данные, информационная безопасность, сетевая атака, злоумышленник, кибербезопасность.

Сетевые атаки с каждым годом становятся все более изощренными, нанося серьезный экономический и репутационный ущерб различным компаниям. Атаки, как правило, влияют на все коммуникации и блокируют работу на довольно длительный период времени. В настоящее момент наблюдается устойчивая тенденция в увеличении объемов передаваемых данных в сети интернет, причем как в локальных сетях средних и крупных организаций, так и на предприятиях. Исходя из информации, представленной в источнике [1] можно сделать вывод, что это по большей части это связано с повышением использования различных онлайн сервисов, систем, веб-сайтов и приложений, основанных на распределенной клиент-серверной архитектуре, используемых сотрудниками для производственных и операционных нужд. Одновременное использование десятков, а порой даже сотен программных служб и приложений в рабочем окружении хостов сетевой инфраструктуры предприятий повышает необходимость создать качественный, автоматизированный и целевой мониторинг передаваемых данных в локальной сети и сети Интернет. В связи с этим, актуален ряд вопросов, а именно: «Какие из этих атак применяются сегодня наиболее часто, а какие потеряли свою актуальность?», «Какими способами современное общество и организации могут защищать свои передаваемые данные?» и «Что предлагает рынок в рамках обеспечения кибербезопасности информационных систем?».

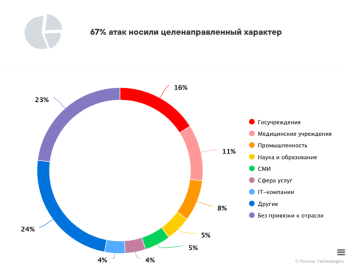

Роль систем обеспечения информационной безопасности в последние несколько лет значительно повысилась. Связано это, прежде всего, с возросшим числом киберперступлений. Многочисленные новости о масштабных утечках данных пользователей тому прямое подтверждение. Аналитики утверждают [1], что по сравнению с 2021 году, количество атак увеличилось на 14,8 %, при этом на долю массовых приходится ни много ни мало 33 %. Злоумышленники активно распространяют шпионское программное обеспечение (ПО), направленное на кражу учетных данных. В атаках на частных лиц учетные данные составили 46 % случаев от общего объема похищенной информации. Особый интерес представляют учетные данные различных VPN-сервисов, которые впоследствии продаются на теневых форумах. На рис. 1 отображено процентное соотношение атак по отраслевым сферам.

Рис. 1. Категории жертв среди организаций

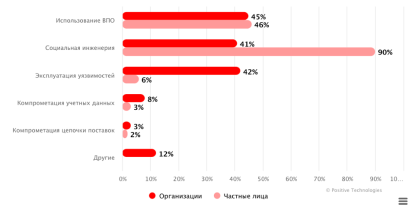

Метрики также выделяют процентное соотношения самых часто используемых методов атак среди общего количества известных происшествий. Диаграмма соотношения представлена на рис.2 [1].

Рис. 2. Методы атак (доля атак)

Жертвами атак становились в первую очередь частные лица и госучреждения, а атаки, чаще всего, были направлены на получение конфиденциальной информации [1].

В настоящее время сетевые атаки классифицируются по некоторым параметрам, а именно по характеру воздействия на сеть, по цели атаки, по наличию обратной связи с атакуемой сетью, по условию начала атаки, по расположению субъекта по отношению к объему атаки и по уровню эталонной модели ISO/OSI. В свою очередь, из приведенной выше классификации атаки подразделяют на: DoS-атаки, DDoS, фишинг, ARP-спуфинг, MAC-флуд-атака, DNS-кэша, IP Spoofing, ACK-флуд, Brute-force, перехват TCP-сеанса, атака «Man-In-The-Middle», IDOR-уязвимость, сканирование портов, ICMP-туннелирование, LOKI атак, XSS-уязвимость, SQL-инъекции. В данной статье мы остановимся только на актуальных сетевых атаках [3].

Специалисты выделяют шесть видов наиболее популярных атак:

- Фишинг;

- DDoS;

- Brute-force;

- IDOR-уязвимость;

- XSS-уязвимость;

- SQL-инъекция.

Фишинг занимает особое место среди других способов получения несанкционированного доступа к данным. Мошенники создают копии вроде бы обычных или популярных сайтов и под благовидными предлогами собирают номера банковских карт, пароли к электронной почте и другим сервисам, а также информацию об аккаунтах. В методике «фишинга» используют различные способы кражи личной информации. Среди них выделяют кражу при помощи «официальных» или провокационных электронных писем, подставные сайты, а также существует разновидность телефонного фишинга, однако этот случай нами в рамках статьи рассматриваться не будет.

DDoS (распределенный отказ в обслуживании) — это попытка вывести сервер из строя лавиной трафика. Для этого хакер подключает зараженный вирусом компьютер или ее IoT-устройство к сети ботнета, имитируя поток запросов к серверу, который он не может обработать. При этом на сервер не внедряется вредоносный код. Пользователи просто не могут получить доступ к сайту, потому что сервер отсортировал очередь фиктивных запросов [4].

Brute-force позволяет вредоносной программе получить доступ к системе или ее отдельным защищенным областям, отправляя на сервер различные комбинации символов в надежде получить одинаковую пару «логин-пароль».

В уязвимости IDOR (небезопасная прямая ссылка на объект) в роли незащищенных объектов зачастую выступают URL-адреса страниц, файлов и каталогов, доступные всем пользователям. В самых нелепых случаях злоумышленникам достаточно добавить к адресу /admin, чтобы получить возможность выступать в роли администратора [5]. Это означает, что у третьего появляется возможность добавлять свой собственный контент, заменять или удалять свой собственный контент, действовать от имени пользователей сайта.

XSS-уязвимость (межсайтовый скриптинг) — атака, использующая уязвимости для внедрения тегов HTML или кода JavaScript на страницы веб-сайта. Часто используется в динамических сайтах и возникает, когда разработчик не отфильтровал данные, которые пользователь ввел на сайт. Таким образом, злоумышленник может, например, просто вставить скрипт в окно сообщения на форуме и опубликовать его, и как только другой пользователь откроет эту страницу, скрипт будет выполнен и начнется атака. XSS может быть трех типов в зависимости от того, где хранится код: stored, если он хранится на сервере и выполняется автоматически, reflected, если содержится в ссылке, и DOM-based, если выполняется в браузере. В результате хакеры могут изменять страницы вашего сайта, внедрять скрипты в ваш код для увеличения количества просмотров на других сайтах или добывать криптовалюту. Это может быть причиной того, что ваш компьютер в последнее время работает так медленно. Защита XSS — это обезвреживание вредоносного JS-кода [6].

SQL-инъекция, аналогичным образом, то есть посредством пользовательского ввода на странице, дает возможность злоумышленнику изменить свои запросы GET или POST и файлы cookie для доступа к базе данных, особенно если у неё архитектура MySQL. Пример такого метода сетевой атаки выглядит следующим образом:

SELECT * FROM news WHERE id_news = 12;

INSERT INTO admin (username, password) VALUES ('HaCkEr', 'foo');

Современное общество и организации могут защищать свои передаваемые данные различными способами, как с применением специальных программ, так и просто соблюдая ряд правил. Такими правилами являются создание сложных паролей в которых не упоминается день рождения, место работы и другие данные владельца страницы или администратора системы, по которым этот пароль можно подобрать, отключение функции автозаполнения полей для логина и пароля, избегание общедоступных WiFi-сетей, двухфакторная аутентификация, очистка cookies и использование надёжного антивируса. Целесообразно своевременно проводить обновления ПО, ведь разработчики безустанно работают над усовершенствованием приложений, включая пункт безопасности данных. Однако не всегда достаточно полагаться только на хорошо сгенерированный пароль. Рассмотрим наиболее популярные программные средства обеспечения информационной безопасности и исследования уязвимостей (табл.1) [7].

Таблица 1

Инструменты для специалистов кибербезопасности

|

Инструменты для мониторинга сетевой безопасности |

Argus, Nagios, OSSEC, POf, Splunk |

|

Инструменты для обнаружения сетевых вторжений |

Acunetix, Forcepoint, GFI LanGuard, Snort |

|

Инструменты для сканирования веб-уязвимостей |

Burp Suite, Nessus Professional, Nexpose, Nikto, Nmap, Paros Proxy |

|

Инструменты кибербезопасности для аудита паролей и анализатора пакетов |

Cain and Abel, John the Ripper, Tcpdump, Wireshark |

|

Инструменты кибербезопасности для защиты сети |

Aircrack-ng, KisMAC, Netstumbler |

|

Инструменты тестирования на проникновение |

Kali Linux, Metasploit |

|

Инструменты шифрования |

KeyPass, Tor, TrueCrypt |

Таким образом, в данной статье рассмотрены основные виды сетевых атак, приведена статистика их проведения по видам атак, по видам организаций. В результате анализа выявлено, что наиболее подвержены сетевым медицинские и государственные учреждения. Наиболее популярными видами атак являются использование вредоносного ПО и социальная инженерия.

В качестве эффективных мер защиты целесообразно использовать проверенные электронные ресурсы и читать письма из проверенных источников. Также применение надежной парольной политики, использование сертифицированных средств защиты, подбор квалифицированного персонала поможет избежать организации подавляющего большинства проблем, связанных с информационной безопасностью. Для частных лиц достаточно использование качественных средств антивирусной защиты, межсетевого экранирования и осторожного поведения в сетях общего пользования.

Литература:

1. Актуальные киберугрозы | квартал 2022: [Электронный ресурс]. URL: https://www.ptsecurity.com/ru-ru/research/analytics/cybersecurity-threatscape-2022-q1/ (дата обращения: 18.12.2022)

2. Диогенес, Ю. Кибербезопасность. Стратегии атак и обороны / Ю. Диогенес, Э. Озкайя. —: ДМК Пресс, 2020. — 326 c. — Текст: непосредственный.

3. Бирюков, А. А. Информационная безопасность: защита и нападение / А. А. Бирюков. — 2-е изд. —: ДМК Пресс, 2017. — 434 c. — Текст: непосредственный.

4. Робачевский, А. Интернет изнутри. Экосистема глобальной сети / А. Робачевский. —: Альпина Паблишер, 2017. — 272 c. — Текст: непосредственный.

5. Коллинз, М. Защита сетей. Подход на основе анализа данных / М. Коллинз. —: ДМК Пресс, 2020. — 308 c. — Текст: непосредственный.

6. Никифоров, С. Н. Методы защиты информации. Защищенные сети / С. Н. Никифоров. —: Лань, 2020. — 96 c. — Текст: непосредственный.

7. Шаньгин, В. Ф. Информационная безопасность и защита информации / В. Ф. Шаньгин. —: ДМК Пресс, 2017. — 702 c. — Текст: непосредственный.