В статье изложен опыт применения инструментов Data Mining при разработке методики обнаружения атак типа «отказ в обслуживании».

Ключевые слова: обнаружение вторжений, Data Mining, дерево решений, аномальная активность, DoS-атака.

Из чисто информационной сети, предназначенной для обмена информацией и обеспечения доступа к удаленным файловым архивам, Интернет стремительно превращается в серьезный рынок услуг, в который инвестируются немалые суммы денежных средств. Повышение мобильности и доступности современных глобальных сетей порождает новые проблемы в сфере безопасности. Поэтому актуальной задачей в современных компьютерных сетях является противодействие хакерским атакам, в частности отказу в обслуживании.

Системы обнаружения атак (СОА), как и большинство современных программных продуктов, должны удовлетворять ряду требований. Это и современные технологии разработки, и ориентировка на особенности современных информационных сетей, и совместимость с другими программами.

Можно смело утверждать, что существуют две основные технологии построения СОА. Суть их заключается в том, что СОА обладают некоторым набором знаний либо о методах вторжений, либо о «нормальном» поведении наблюдаемого объекта.

Системы обнаружения аномального поведения (anomaly detection) основаны на том, что СОА известны некоторые признаки, характеризующие правильное или допустимое поведение объекта наблюдения. Под нормальным или правильным поведением понимаются действия, выполняемые объектом и не противоречащие политике безопасности.

Системы обнаружения злоумышленного поведения (misuse detection) основаны на том, что СОА известны некоторые признаки, характеризующие поведение злоумышленника. Наиболее распространенной реализацией технологии обнаружения злоумышленного поведения являются экспертные системы (например, системы Snort, RealSecure IDS, Enterasys Advanced Dragon IDS).

Краткая схема, приведенная в статье [1], обобщает эти сведения (рис. 1). Все остальные подходы являются подмножествами этих технологий.

Рис. 1. Технология обнаружения злоумышленного поведения

Необходимость разработки новых методик выявления и противодействия атакам «отказ в обслуживании» обусловлена тем, что на сегодняшний день не существует эффективных методов защиты от данного типа атак. При этом DoS-атаки широко распространены, а их реализация на информационную систему может повлечь за собой значительные финансовые потери. Актуальной задачей является выявление доминантных признаков DoS-атаки на основе протоколов сниффера.

Цель настоящей работы — повышение защищенности компьютерных сетей путем активного выявления реализуемых DoS-атак с помощью деревьев решений.

Для этого в работе были решены следующие задачи:

- Проведена классификация существующих атак «отказ в обслуживании»;

- Исследованы подходы к выявлению атак «отказ в обслуживании»;

- Проведен анализ признаков, характеризующих атаки «отказ в обслуживании» и их классификация;

- Проведен анализ и выбор доминантных признаков атаки «отказ в обслуживании» из протоколов работы сниффера;

- Разработана методика выявления атак «отказ в обслуживании» на основе метода деревьев решений;

- Оценено качество работы построенной модели для решения задачи выявления атак «отказ в обслуживании».

Для решения задачи классификации DoS-атак был выбран алгоритм С4.5. Алгоритм C4.5 строит дерево решений с неограниченным количеством ветвей у узла [2].

Для отбора доминантных признаков использовался сниффер CommView, сами доминантные признаки выбирались путем экспертного анализа. Кроме того, после построения дерева решений неиспользуемые признаки также были отсеяны. Для моделирования DoS-атаки был использован программный продукт Metasploit Framework.

В качестве признаков, характеризующих наличие DoS-атак, были использованы следующие:

‒ количество переданных пакетов;

‒ порт источника;

‒ порт назначения;

‒ объем переданных данных;

‒ средний объем переданных данных;

‒ частотность использования флага SYN;

‒ частотность использования флага RST;

‒ наличие флага RST ACK.

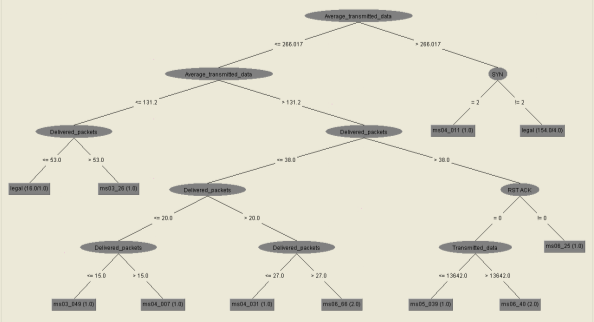

Рис. 2. Дерево решений для выявления сетевых атак

Построенное дерево решений представлено на рис. 2. Из рисунка видно, что самым значимым для классификации оказался доминантный признак среднее количество переданных данных, находящийся корнем дерева.

Важнейшей характеристикой системы обнаружения атак является ее способность корректно обнаруживать атаки. Существующие подходы к оценке эффективности СОА в основном основаны на теории статистической проверки гипотез, в рамках которой задача распознавания объектов двух классов сводится к задаче отнесения наблюдения выборки значений анализируемых признаков, к одному из двух ранее известных эталонов. Эта задача тесно связана с классической статистической задачей проверки простой гипотезы (Н0) в сравнении с простой альтернативой (![]() ). Рассмотрим эти 2 гипотезы применительно к нашей работе, тогда:

). Рассмотрим эти 2 гипотезы применительно к нашей работе, тогда:

‒ Н0 (ошибка первого рода): когда система подвергается DoS-атаке, а СОА не обнаруживает ее;

‒ Н1 (ошибка второго рода): когда система не подвержена атаке, но СОА сигнализирует об атаке.

Для определения ошибок первого и второго рода был проведен эксперимент, в результате которого была произведена оценка стойкости разработанного механизма выявления DoS-атак к ошибкам первого и второго рода.

Для этого была собрана тестовая выборка, включающая данные по 50 ситуациям — 36 записей, характеризующих легальный трафик и 14 записей — трафик характерный для DoS-атаки. В результате эксперимента произошла одна ошибка первого рода — разработанная система не сигнализировала об атаке, изначально не входящей в обучающую выборку, поэтому атака была пропущена.

По итогам проделанной работы можно сделать вывод, что вероятность ошибок первого и второго рода в разработанном механизме обнаружения DoS-атак не превышает 2 %. Была пропущена одна атака, не входившая в выборку при обучении дерева решений.

По данным технической литературы, для большинства аналогичных СОА этот показатель может достигать 15–20 % [3]. Следовательно, разработанная система является эффективной, а реализация подобной системы на автоматизированном рабочем месте позволит значительно снизить вероятность DoS-атаки.

Литература:

- Аграновский А. В., Хади Р. А., Балакин А. В. Обучаемые системы обнаружения и защиты от вторжений // Искусственный интеллект, № 3, Донецк, Украина, 2001, стр. 440–444.

- Н. Паклин, В. Орешков. Бизнес-аналитика: от данных к знаниям. — СПб.: Питер, 2009. — 624 с.

- Лукацкий А. В. Обнаружение атак — СПб. БХВ-Петербург, 2001. — 624 с.